TCP/IPv6 – ein Thema, das gerne ignoriert wird

Fragt man heute IT-Verantwortliche, Administrator:innen oder Netzwerkplaner:innen nach dem Stand der IPv6-Einführung, bekommt man häufig ein Achselzucken – oder ein „Das hat bei uns (noch) keine Priorität“. Dabei ist die Notwendigkeit längst offensichtlich: Die IPv4-Adressen sind knapp, moderne Dienste benötigen stabile Ende-zu-Ende-Kommunikation, und viele Plattformen – allen voran Cloud-Anbieter – setzen heute bereits konsequent auf IPv6.

Trotzdem hält sich das Thema in vielen Umgebungen hartnäckig in der Warteschleife. Ein Stück weit verständlich: Solange alles läuft, fehlt oft der Antrieb zur Veränderung. Hinzu kommt, dass IPv6 mit seiner ungewohnten Syntax, neuen Protokollmechanismen und vermeintlichen Umstellungshürden oft als sperrig wahrgenommen wird. In der Realität ist der Einstieg aber machbarer, als viele denken – vor allem, wenn man sich schrittweise nähert.

Was oft übersehen wird: IPv6 ist längst mehr als ein technisches Upgrade. Der fortgesetzte Betrieb von IPv4 ist heute auch eine Frage der Wirtschaftlichkeit und Gerechtigkeit. Die zunehmende Verknappung von IPv4-Adressen führt zu einer digitalen Kluft – zwischen denen, die sich teure Adressblöcke leisten können, und jenen, die auf neue Wege angewiesen sind. Gleichzeitig wächst weltweit der IPv6-Traffic – nur nicht überall gleich schnell. Wer zögert, bleibt früher oder später zurück.

Dieser Beitrag ist eine Einladung, die Tür zur IPv6-Welt bewusst zu öffnen. Mit technischem Blick, aber auch mit einem pragmatischen Verständnis für das Warum und Wie. Und mit einem kritischen Exkurs zu einem Thema, das viele als festen Bestandteil ihrer Netzwerkrealität akzeptiert haben: NAT.

IPv6 – warum überhaupt?

Die zentrale Frage, die sich Netzplaner:innen und IT-Architekt:innen stellen sollten, ist nicht mehr ob IPv6 kommt – sondern wie lange man den Umstieg noch aufschieben kann, ohne sich selbst ein Bein zu stellen. Denn IPv6 ist längst Realität – und die Differenz zwischen technisch möglichen und operativ umgesetzten Infrastrukturen wächst stetig.

Adressknappheit: Der historische Treiber – aber längst nicht mehr der einzige

IPv4 war nie für eine global vernetzte, mobile und cloudzentrierte Welt gedacht. Mit nur 32 Bit Adressraum ist die Zahl der weltweit verfügbaren IPv4-Adressen physikalisch begrenzt – und seit Jahren endgültig erschöpft. (Not-)lösungen wie NAT, Subnetting, Carrier-grade NAT (CGNAT) oder Adressverknappung am Markt kaschieren das Problem – lösen es aber nicht.

Gleichzeitig hat sich ein bemerkenswerter Sekundärmarkt für IPv4-Adressen entwickelt, der inzwischen zur echten Zugangshürde für neue Mitbewerber wird. Während große Konzerne ihre Legacy-Blöcke monetarisieren, kämpfen kleinere Unternehmen oder Regionen mit deutlich eingeschränkten Möglichkeiten, neue IP-Adressen zu beschaffen. Diese digitale Kluft wird zunehmend zum Standortnachteil.

IPv6 als Plattform für Skalierung, Automatisierung und Sicherheit

IPv6 bringt nicht nur mehr Adressen – es bringt ein gänzlich neues Netzparadigma:

- Automatische Adressvergabe via Stateless Address Autoconfiguration (SLAAC)

- Leichtgewichtiges Header-Design, optimiert für moderne Router-Hardware

- Multicast als erste Wahl statt ineffizientem Broadcast

- Pflichtintegration von IPsec

- Transparente Ende-zu-Ende-Konnektivität ohne NAT

- Vereinfachung des Routings durch aggregierte, hierarchisch zugewiesene Adressbereiche

IPv6 ist damit nicht nur ein Upgrade, sondern ein Plattformwechsel – vergleichbar mit dem Übergang von klassischen Servern zu Containern oder von Monolithen zu Microservices.

Globale Adoption: Fortschritt mit digitalen Ungleichgewichten

Zahlen zeigen: IPv6 wird aktiv genutzt – aber nicht überall gleichmäßig:

- Weltweit bewegen sich die IPv6-Zugriffe auf Google-Dienste (Stand: Juli 2025) bereits knapp unter der 50-Prozent-Marke

- Länder wie Deutschland, Frankreich oder Indien überschreiten zum Teil dabei deutlich 70 Prozent IPv6-Anteil (Deutschland: 74,21%; Juli 2025)

- Mobilfunk- und Privatkundennetze treiben die Entwicklung – Unternehmensnetze hinken jedoch deutlich hinterher

Diese Unterschiede führen zu einem neuen digitalen Gefälle: Wer frühzeitig auf IPv6 setzt, kann kostengünstiger, stabiler und langfristig wartungsärmer skalieren. Wer zögert, muss entweder später teuer migrieren – oder in einer veralteten IPv4-Zone operieren.

Ein weiterer Aspekt wird in der IPv6-Community zunehmend betont: IPv6 ist keine rein technische Entscheidung, sondern eine strategische Weichenstellung. Benedikt Stockebrand hat dies in seinem Vortrag „Migration Strategies from IPv4-only to IPv6-only“ auf der RIPE NCC Educa treffend formuliert. Seine Empfehlung: IPv4 nicht länger als gleichwertige Option behandeln, sondern klar auf ein schrittweises Auslaufen hinarbeiten. Ziel muss sein, IPv6 als regulären Standard und IPv4 als abzuschaltende Übergangslösung zu behandeln – organisatorisch wie technisch.

Mit dedizierten IPv6-Subnetzen, gezieltem Dual-Stack-Einsatz nur wenn nötig und der konsequenten Migration von Diensten lässt sich dieser Wandel realisieren – nicht in einem großen Umbruch, sondern in einer Vielzahl kleiner, kontrollierter Schritte.

Exkurs: Was wurde eigentlich aus IPv5? – TCP/IPv5 und das Streaming Protocol II

Wer sich mit IPv6 beschäftigt, stolpert früher oder später über eine irritierende Lücke: IPv4, IPv6 – aber was ist mit IPv5?

Die Versionsnummer 5 existiert tatsächlich – wurde aber nicht für einen Nachfolger von IPv4 verwendet, sondern war bereits in den 1980er-Jahren für ein experimentelles Protokoll reserviert: das Internet Stream Protocol Version 2 (ST-II).

Das Ziel: Internet für Sprache und Video

ST-II war als verbindungsorientiertes Protokoll gedacht, das Quality of Service (QoS) für Echtzeitdaten wie Sprache und Video bieten sollte. In RFC 1190 wird es als Weiterentwicklung des ursprünglichen Stream Protocol (ST) beschrieben – ein Ansatz, der in Konkurrenz zu ATM oder X.25 stand.

Merkmale von ST-II:

- Verwendung von IP-Version 5 im Header

- Aufbau von virtuellen Verbindungen über mehrere Router hinweg

- Unterstützung von Multicast und Bandbreitenreservierung

- Fokus auf kontrollierte, kontinuierliche Datenströme

- Weiterhin 32-Bit-Adressen wie in IPv4

Damit war ST-II zwar innovativ im Hinblick auf Übertragungsmechanismen, löste aber nicht das grundlegende Problem der Adressverknappung.

Warum hat sich ST-II nicht durchgesetzt?

Obwohl die Ziele visionär waren, konnte sich ST-II nie im Internet etablieren. Die Architektur war komplex, die Integration mit bestehenden TCP/IP-Diensten schwierig – und gleichzeitig entwickelte sich IP selbst in Richtung höherer Bandbreite und QoS-Mechanismen (z.B. Differentiated Services, RSVP, später SCTP).

Zudem: ST-II hielt am 32-Bit-Adressraum fest. Damit war klar, dass es keine zukunftsfähige Alternative zum sich abzeichnenden Bedarf an deutlich größeren Adressräumen sein konnte.

Da die Versionsnummer 5 bereits durch ST-II belegt war, wurde der eigentliche IPv4-Nachfolger bei seiner Einführung IPv6 genannt.

Fazit

IPv5 war nie ein verpasstes Update, sondern ein Protokoll-Experiment mit klarer Spezialisierung – und begrenzter Relevanz für den allgemeinen Internetverkehr. Es fehlte sowohl die strukturelle Einfachheit als auch die Adresserweiterung, die für einen echten Nachfolger notwendig gewesen wären. IPv6 ist der erste universelle IP-Nachfolger, konzipiert als neues, umfassendes Protokoll für eine global vernetzte Welt.

IPv4 vs. IPv6 – mehr als nur ein größerer Adressraum

IPv6 wird oft mit der schlichten Formel „IPv4, nur mit längeren Adressen“ verwechselt – doch dieser Vergleich greift viel zu kurz. Die Entwicklung von IPv6 – ursprünglich unter dem Titel IP Next Generation (IPng) gestartet – zielte von Beginn an auf weitreichendere Verbesserungen ab. Die zunehmende Erschöpfung der IPv4-Adressen war dabei nicht der einzige, nicht einmal der ursprüngliche Hauptgrund.

Stattdessen standen Themen wie Netzwerkautomatisierung, vereinfachte Header-Verarbeitung, Multicast-Unterstützung und Protokoll-Extensibilität im Fokus. Erst im Verlauf der Standardisierungsarbeiten in der IETF wurde das heute bekannte 128-Bit-Adressformat als logische Konsequenz eingeführt – eine mächtige Neuerung, aber eben nicht der Kern der Vision.

Die Unterschiede zwischen IPv4 und IPv6 betreffen deshalb zahlreiche Ebenen. Im Folgenden ein technischer Überblick über die zentralen Aspekte, die beim Einstieg in die IPv6-Welt verstanden werden sollten.

Rückblick: Der IPv4-Adressvorrat ist längst vergeben

Der IPv4-Adressraum umfasst rund 4,3 Milliarden Adressen (2³²). In den Anfangsjahren des Internets wurden diese Adressen großzügig in großen Blöcken (A-, B- und C-Klassen) verteilt – ohne Vorstellung davon, wie rasant der Bedarf einmal wachsen würde.

Im Februar 2011 war es dann soweit: Die IANA (Internet Assigned Numbers Authority) vergab die letzten freien /8-Blöcke an die fünf regionalen Registries (RIRs):

- AFRINIC (Afrika)

- APNIC (Asien-Pazifik)

- ARIN (Nordamerika)

- LACNIC (Lateinamerika / Karibik)

- RIPE NCC (Europa, Naher Osten, Teile Zentralasiens)

Seitdem ist der zentrale Vorrat erschöpft – und die verbleibenden Bestände bei den RIRs wurden in den Folgejahren nach jeweils eigenen Vergaberichtlinien nahezu vollständig aufgebraucht.

Besonders RIPE NCC (zuständig u.a. für Europa und entsprechend Deutschland) meldete bereits 2019 die vollständige Erschöpfung seiner verfügbaren IPv4-Adressen – neue Zuteilungen erfolgen seither nur noch über Wartelisten oder durch Rückläufe.

Heute werden IPv4-Adressen mitunter gehandelt – zu hohen Preisen, mit bürokratischem Aufwand, begrenztem Wachstumspotenzial und zunehmenden Konflikten bei Ownership und Routing. Das alles zeigt: IPv4 ist an seine Grenzen gestoßen. IPv6 ist kein Luxus – sondern Voraussetzung für langfristig tragfähige Netzwerke.

Adressaufbau und -darstellung

IPv6-Adressen sind deutlich länger und folgen einer hexadezimalen Struktur, die Raum für Hierarchie und Aggregation schafft.

| Merkmal | IPv4 | IPv6 |

| Adresslänge | 32 Bit | 128 Bit |

| Adressraum | ca. 4,3 Milliarden (2³²) Adressen |

ca. 340 Sextillionen (2¹²⁸) Adressen |

| Darstellung | Dezimal, vier Oktette (z.B. 192.168.1.1) |

Hexadezimal, acht Blöcke, verkürzt darstellbar (z.B. 2001:db8:: 1) |

Diese Dimension verdeutlicht: IPv6 wurde nicht einfach vergrößert, sondern grundlegend neu strukturiert – mit dem Ziel, Adressknappheit dauerhaft auszuschließen und Routingentscheidungen zu vereinfachen.

Größenvergleich – IPv4 und IPv6 über die Erde verteilt

IPv4 bietet rund 4,3 Milliarden Adressen. Teilt man diesen Adressraum gleichmäßig auf die Erdoberfläche auf (rund 510 Millionen Quadratkilometer), bleiben pro Quadratkilometer gerade einmal 8,4 IPv4-Adressen übrig.

Das reicht kaum für ein modernes digitales Straßennetz – und erst recht nicht für die weltweite Vernetzung: Mit einer Weltbevölkerung von derzeit rund 8,3 Milliarden Menschen stehen nicht einmal für jede Person eine eigene IPv4-Adresse zur Verfügung.

Dabei ist der reale Bedarf heute oft ein ganz anderer: Viele Haushalte bringen Dutzende Geräte gleichzeitig online – vom Laptop über das Smartphone bis zur smarten Glühbirne. Der IPv4-Adressraum war nie für diese Dimension gedacht.

Ganz anders sieht es bei IPv6 aus: Mit 2¹²⁸ Adressen stehen theoretisch rund 667 Trilliarden Adressen pro Quadratmillimeter Erdoberfläche zur Verfügung. Selbst wenn man sich auf /64-Präfixe beschränkt – was dem Standard-Präfix für ein einzelnes Subnetz entspricht – bleiben immer noch etwa 600 Milliarden IPv6-Adressen pro mm² übrig.

Eine einzelne /64-Zuweisung umfasst dabei rund 18 Trilliarden nutzbare Adressen (2⁶⁴). Viele Internetprovider vergeben heute sogar /56-Präfixe an Privatanschlüsse – das entspricht 256 vollwertigen Subnetzen pro Haushalt. Somit lässt sich allein im privaten Umfeld eine schier unerschöpfliche Menge an IPv6-Adressen vergeben.

Zur Einordnung: Es gibt somit mehr IPv6-Adressen als Sandkörner in der Sahara. Oder: Im gesamten IPv6-Addressvorrat wirkt eine IPv6-Adresse wie ein Wassertropfen mit 0,3 mm Durchmesser im Verhältnis zum gesamten Wasservorkommen der Erde. Wer einmal einen Ozean überquert oder eine Wüste gesehen hat, bekommt eine Vorstellung davon, wie riesig dieser Adressraum wirklich ist.

Adressvergabe

Die Vergabe von IP-Adressen unterscheidet sich unter IPv6 erheblich – und eröffnet neue Möglichkeiten der Automatisierung.

- IPv4 basiert meist auf statischer Konfiguration oder DHCP

- IPv6 erlaubt darüber hinaus:

- SLAAC: Geräte generieren ihre Adresse selbständig auf Basis des Netzpräfixes

- DHCPv6: Für Netzwerke, die zentrale Kontrolle wünschen

- Kombinierte Verfahren, z.B. SLAAC und DNS-Push via RDNSS

Insgesamt schafft IPv6 eine größere Flexibilität – besonders für mobile Endgeräte, temporäre Netze und IoT-Infrastrukturen.

Kommunikationstypen: Broadcast adé

Ein zentrales Konzept von IPv6 ist der Verzicht auf Broadcast – ein längst überholter Mechanismus in modernen Netzen.

- IPv4 nutzt Broadcasts für ARP, DHCP-Discover und Dienstsuche

- IPv6 ersetzt diese Mechanismen durch:

- Multicast (z.B. für Router Solicitation / Router Advertisement)

- ICMPv6 für Neighbor Discovery (ND) und Duplicate Address Detection

Die Umstellung reduziert Last und Störungen im Netz und erhöht die Effizienz in WLANs oder großen Unternehmenssegmenten.

ICMP vs. ICMPv6

Im IPv6-Protokoll übernimmt ICMPv6 eine zentrale Rolle. Es ist weit mehr als ein Diagnosetool:

- ICMPv6 übernimmt:

- Autokonfiguration

- Erkennung und Behebung von Adresskonflikten

- Fehlermeldungen und Pfad-Informationen

- Achtung: Ein restriktives Filtern von ICMPv6 – z.B. durch Firewalls – kann IPv6-Netze massiv destabilisieren.

In der IPv6-Welt ist ICMPv6 ein betriebsrelevanter Bestandteil, nicht bloß ein optionaler Dienst.

Ende-zu-Ende-Kommunikation und NAT

Einer der größten Paradigmenwechsel betrifft die Adressierung selbst: IPv6 ermöglicht echte Ende-zu-Ende-Kommunikation.

- IPv4 verlässt sich heute auf NAT – ein technische Behelf zur Adressübersetzung

- IPv6 braucht kein NAT, da:

- jede Adresse global eindeutig ist

- Peer-to-Peer-Kommunikation wieder nativ funktioniert

- Protokolle wie SIP, VoIP oder IPSec einfacher betrieben werden können

Der Wegfall von NAT vereinfacht viele Dienste – bringt aber auch neue Anforderungen an Sicherheitskonzepte mit sich.

Sicherheit und Erweiterbarkeit

IPv6 wurde mit Blick auf Sicherheit und Weiterentwicklung konzipiert.

- IPsec ist integraler Bestandteil, auch wenn der reale Einsatz von Architektur und Richtlinien abhängt.

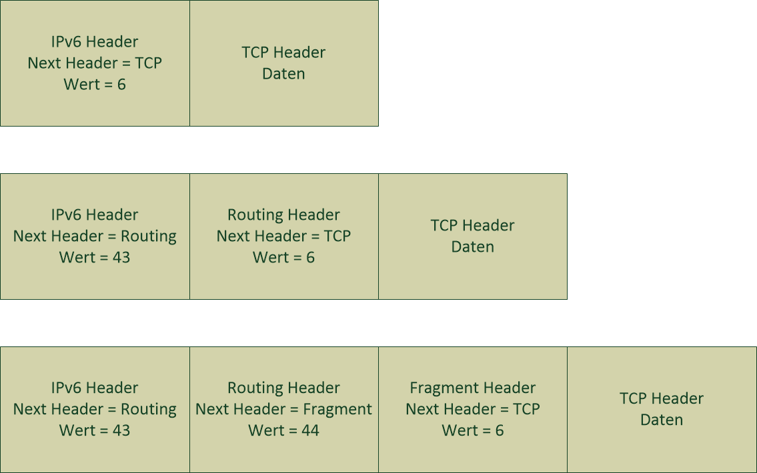

- Das Protokoll ist modular erweiterbar durch sogenannte Extension Header – ideal für künftige Anforderungen wie Segment Routing, Mobile IPv6 oder Netzwerkslicing.

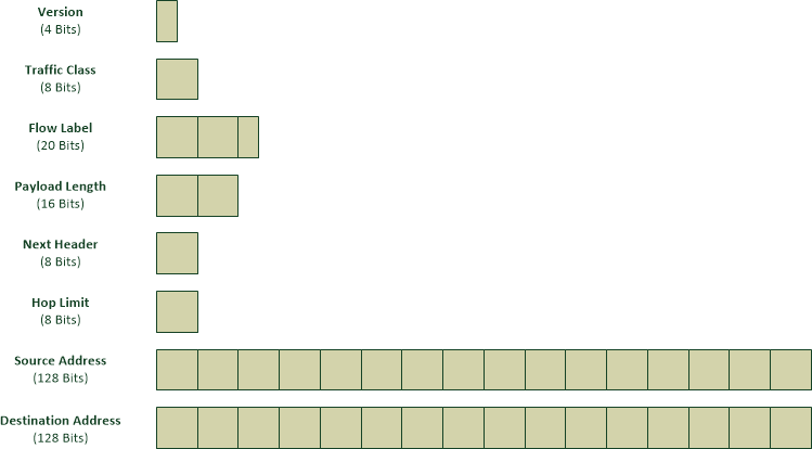

Dabei folgt IPv6 einem klaren Prinzip: Der Basis-Header ist fix 40 Byte lang und, im Vergleich zu IPv4, bewusst reduziert – Felder wie Prüfsumme, Fragmentierung oder Headerlänge entfallen.

Im Gegensatz dazu ist der IPv4-Header variabel: Er besitzt eine Mindestlänge von 20 Byte, kann aber durch optionale Felder bis zu 60 Byte groß werden. Das bedeutet, dass Router zunächst die Header-Länge ermitteln müssen, bevor sie Pakete weiterverarbeiten können.

Dieser feste Aufbau eines IPv6-Headers hat dementsprechend auch leistungsrelevante Vorteile: Netzkomponenten wie Router und Layer-3-Switches müssen den Header nicht zuerst analysieren, um seine Länge zu bestimmen – sie können ihn direkt verarbeiten. Das spart Rechenzyklen und beschleunigt die Weiterleitung, besonders bei hohen Paketdurchsätzen in Core- und Backbone-Netzen.

Neue Funktionen werden über optionale Extension Header realisiert, die in definierter Reihenfolge in der sogenannten Header Chain verarbeitet werden – z.B. für Routing, Fragmentierung oder Authentifizierung.

Diese modulare Struktur ist in RFC 8200 beschrieben und ermöglicht es, IPv6 funktional weiterzuentwickeln, ohne das Grundprotokoll zu verändern. Damit ist IPv6 nicht nur zukunftssicher, sondern aktiv zukunftsbereit.

Praktische Auswirkungen

Die Unterschiede zwischen IPv4 und IPv6 sind nicht nur theoretisch – sie wirken sich direkt auf den Alltag von Administrator:innen aus:

- Netzdesign: IPv6-Subnetze sind typischerweise /64 – unabhängig von der Hostanzahl

- Firewalling: IPv6 erfordert eigene Regeln – Default-Deny reicht nicht

- Troubleshooting: Tools wie ping6, ip -6, traceroute6 oder neue Log-Parser sind essenziell

- DNS und Monitoring: AAAA-Records, IPv6-Reverse-Zonen, Flow-Kontrolle, Syslog-Kompatibilität – all das braucht neue Routinen

Wer heute mit IPv6 arbeitet, gestaltet Netzwerke auf Basis klarer Strukturen – statt Komplexität durch Adressknappheit zu verwalten. IPv6 ist keine bloße Reaktion auf ein technisches Problem – sondern ein Architekturvorschlag für eine vernetzte Zukunft. Der Weg dorthin beginnt mit dem Verständnis dieser Unterschiede.

Exkurs: Die Kunst der IPv6-Adressdarstellung – zwischen Struktur, Kürzung und Sonderregeln

IPv6-Adressen wirken auf den ersten Blick sperrig: 128 Bit, dargestellt in acht 16-Bit-Blöcken, jeweils hexadezimal notiert und durch Doppelpunkte getrennt – das schreckt ab. Wer sich jedoch mit der Logik und den Darstellungsregeln vertraut macht, erkennt schnell: IPv6 ist klar strukturiert, maschinen- wie menschenlesbar und mit intelligenten Kürzungsmechanismen ausgestattet.

Grundaufbau

Eine vollständige IPv6-Adresse besteht aus 8 Blöcken à 16 Bit, dargestellt als vierstellige Hexadezimalzahlen:

2001:0db8:0000:0000:0000:ff00:0042:8329

Diese Struktur hat sich gegenüber IPv4 grundlegend verändert. Während IPv4 mit vier Dezimalblöcken auskommt, nutzt IPv6 Hexadezimaldarstellung – um die Länge beherrschbar zu halten.

Regeln zur Kürzung

IPv6 erlaubt verschiedene Regeln, um Adressen lesbarer und kürzer zu machen:

Regel 1: Führende Nullen innerhalb eines Blocks dürfen weggelassen werden

2001:0db8:0000:0000:0000:ff00:0042:8329

→ 2001:db8:0:0:0:ff00:42:8329

Regel 2: Einmalig darf eine Folge aus aufeinanderfolgenden Null-Blöcken durch „::“ ersetzt werden

2001:db8:0:0:0:ff00:42:8329

→ 2001:db8::ff00:42:8329

Wichtig: Die ::-Abkürzung darf nur einmal pro Adresse verwendet werden, sonst wäre nicht eindeutig rekonstruierbar, wie viele Nullblöcke ersetzt wurden.

Regel 3: Gemischte Darstellung mit IPv4

In bestimmten Fällen – z.B. bei IPv4-kompatiblen Adressen oder IPv4-Mapped IPv6-Adressen – dürfen die letzten 32 Bit als klassische IPv4-Adresse dargestellt werden:

2001:db8::ffff:192.0.2.128

Diese Form ist insbesondere in Dual-Stack-Umgebungen und bei Protokollübersetzungen (z.B. NAT64, SIIT) relevant.

Typische Adresstypen und Präfixe

| Adresstyp | Beispiel / Präfix | Beschreibung |

| Global Unicast | 2000::/3 | Weltweit eindeutige Adressen |

| IPv4-Mapped IPv6 | ::ffff:192.168.1.1 | IPv4-Adresse in IPv6-Darstellung |

| Link-Local | fe80::/10 | Gültig nur im lokalen Netzsegment |

| Loopback | ::1 | Entspricht 127.0.0.1 unter IPv4 |

| Multicast | ff00::/8 | Gruppenadressen |

| Unique Local (ULA) | fc00::/7 | Nicht geroutet im Internet – vergleichbar mit RFC1918 |

| Unspecified Address | :: | Entspricht 0.0.0.0 – wird z.B. beim Booten verwendet |

Diese Präfixe helfen bei der schnellen Einordnung einer Adresse – besonders beim Troubleshooting oder der Netzwerkanalyse.

Ein Hinweis zur Praxis

Viele Tools und Betriebssysteme kürzen IPv6-Adressen automatisch. Administrator:innen sollten daher vertraut sein mit:

- der vollen und der gekürzten Schreibweise

- der Umrechnung zwischen IPv6 und IPv4-Kompatibilitätsformaten

- sowie der Interpretation von Link-Local-Adressen mit Interface-Identifier (z.B. %eth0 oder %3 unter Windows)

IPv6-Adressen mögen komplex wirken – doch mit klaren Regeln, eindeutiger Syntax und mächtigen Kürzungen ist ihre Handhabung weder kompliziert noch willkürlich. Im Gegenteil: Sie sind Ausdruck eines Protokolls, das auf Struktur, Skalierbarkeit und Klarheit ausgelegt wurde.

Einstieg in die IPv6-Welt – so gelingt der sanfte Start

Der Umstieg auf IPv6 muss kein disruptiver Kraftakt sein. Wer IPv6 strategisch einführen möchte, beginnt nicht mit der Frage „Wie ersetze ich mein IPv4-Netz?“, sondern mit: „Wo kann ich IPv6 sinnvoll ergänzen – ohne bestehende Strukturen zu gefährden?“ Genau diese Denkweise steht hinter dem sanften Einstieg über Dual-Stack-Modelle, Testumgebungen und gezielte Pilotierungen.

IPv6 im Heimnetz – erste Erfahrungen sammeln

Ein guter erster Schritt ist der Blick ins eigene Heimnetzwerk. Viele Internet-Provider stellen ihren Kund:innen bereits heute standardmäßig IPv6-fähige Anschlüsse zur Verfügung – ohne dass dies aktiv genutzt oder konfiguriert wird.

- Im Router prüfen: Unterstützt mein Gerät IPv6? Ist es aktiviert?

- Geräteverhalten beobachten: Betriebssysteme wie Windows, macOS, Linux oder Android bevorzugen IPv6-Verbindungen, sobald verfügbar

- Testtools nutzen: Seiten wie test-ipv6.com oder ipv6-test.com zeigen, ob und wie IPv6 aktuell verwendet wird

Solche Tests helfen, Verständnis für Adressvergabe, Prefixe, SLAAC-Mechanismen oder Privacy Extensions zu entwickeln – ganz ohne Risiko.

Lab-Umgebung oder isoliertes Teilnetz einrichten

Wer professionell mit Netzwerken arbeitet, sollte IPv6 zuerst im Lab etablieren, bevor produktive Systeme betroffen sind.

Empfohlene Vorgehensweise:

- Lokales IPv6-only-Subnetz einrichten (z.B. via ULA oder Site Prefix vom Provider)

- Dual-Stack-Umgebung aufbauen, z.B. mit Windows- oder Linux-Hosts und einem Router, der beide Protokolle weiterleitet

- Szenarien durchspielen:

- ICMPv6-Mechanismen analysieren (z.B. DAD, ND, RS/RA)

- Router Advertisements verstehen und auswerten

- SLAAC vs. DHCPv6

Hier zeigt sich auch, welche Geräte, Firewalls oder Applikationen IPv6 unterstützen – und welche nachjustiert werden müssen.

Firewall- und Sicherheitskonzepte neu denken

Ein häufiger Fehler in Dual-Stack-Umgebungen: Nur IPv4 wird abgesichert. IPv6 läuft mit Default-Permit im Hintergrund mit – ein massives Risiko.

Was zu beachten ist:

- ICMPv6 darf nicht pauschal blockiert werden – sonst funktioniert Autokonfiguration und Routing nicht korrekt

- IPv6 benötigt eigenständige Firewallregeln – auch in lokalen Software-Firewalls (z.B. Windows Defender, iptables, pf)

- Stateful Inspection, Logging und Logging-Parität müssen für beide Protokollwelten eingerichtet sein

Sicherheitskonzepte sollten IPv6 von Anfang an mitdenken – und nicht nur on top übergestülpt werden.

DNS und Internetzugang mit IPv6

DNS ist ein elementarer Bestandteil beim Umstieg – ohne passende AAAA-Records wird IPv6 kaum genutzt.

- Eigene DNS-Server sollten:

- AAAA-Records korrekt ausliefern

- Forward- und Reverse-Zonen für IPv6 unterstützen

- Öffentliche Resolver wie Google DNS, Quad9 oder Cloudflare sind vollständig IPv6-fähig

- Interne Dienste (Webserver, Mailserver, APIs) sollten dual erreichbar gemacht werden – für erste produktive Tests

Auch Tools wie nslookup, dig, host oder Get-DnsClient unter Windows helfen beim gezielten Debugging.

Typische Stolpersteine und wie man sie vermeidet

Ein IPv6-Einstieg scheitert selten an der Technik – sondern meist an fehlender Vorbereitung. Zu den häufigsten Fehlerquellen zählen:

- Firewall-Regeln fehlen oder blockieren essentielle ICMPv6-Kommunikation

- Geräte ignorieren IPv6, weil DNS oder RA falsch konfiguriert ist

- Monitoring-Tools sind nicht auf IPv6 vorbereitet

- VPN-Lösungen unterbrechen IPv6-Verbindungen oder tunneln sie unsauber

Die Lösung: IPv6 frühzeitig in alle Netzwerktests, Sicherheits-Checks und Betriebsabläufe integrieren – auch wenn es (noch) nicht produktiv genutzt wird.

Exkurs: NAT – Das Gute, das Böse und das IPv6-Paradoxon

Kaum eine Technologie ist im IPv4-Zeitalter so selbstverständlich geworden wie NAT – die Network Address Translation. Ursprünglich als pragmatische Antwort auf die IPv4-Adressknappheit gedacht, hat sich NAT über die Jahre zur akzeptierten Konvention entwickelt. Viele IT-Architekturen bauen sogar bewusst auf NAT auf – und das mitunter aus völlig anderen Gründen als dem ursprünglichen Zweck.

Mit IPv6 entfällt die Notwendigkeit für NAT – zumindest theoretisch. Doch ausgerechnet jetzt erlebt NAT ein unerwartetes Comeback: unter dem Namen NAT66.

Was ist NAT eigentlich – und warum wurde es eingeführt?

Network Address Translation wurde in den 1990er-Jahren standardisiert, um das Überleben des IPv4-Protokolls zu sichern. Das Prinzip: Private IP-Adressen im internen Netz werden an der Netzwerkgrenze in öffentliche IP-Adressen übersetzt – typischerweise auf Routern oder Firewalls.

Die Vorteile aus IPv4-Perspektive:

- Adressknappheit umgehen: Tausende Hosts können hinter einer einzelnen öffentlichen IP arbeiten.

- Netztrennung: Interne Strukturen werden nach außen hin verborgen.

- Perimeter-Sicherheit: Nur explizit konfigurierte Weiterleitungen erlauben eingehende Verbindungen.

Was als Notlösung begann, wurde schnell als Best Practice wahrgenommen – mit all seinen Schattenseiten.

Die Schattenseiten: Warum NAT auch Probleme schafft

In der Praxis erschwert NAT viele Szenarien:

- Debugging wird durch Adressübersetzung deutlich komplexer.

- Peer-to-Peer-Kommunikation ist kompliziert oder nur über Traversal-Mechanismen möglich (z.B. STUN, TURN).

- VoIP, FTP, SIP, H.323 funktionieren nur mit Protokollanpassung oder Hilfstechnologien.

- VPNs und IPsec stoßen an Protokollgrenzen.

Dazu kommt ein oft diskutierter Mythos: NAT sei ein Sicherheitsfeature. Tatsächlich bietet NAT allein keinen Schutz – erst Firewalls übernehmen diese Funktion. NAT sorgt höchstens für Intransparenz – was Sicherheitsanalysen eher erschwert als erleichtert.

IPv6: NAT adé?

Mit IPv6 entfällt die Notwendigkeit für NAT. Dank 128-Bit-Adressen bekommt jedes Gerät weltweit eine eindeutige Adresse. Das Konzept von Ende-zu-Ende-Konnektivität, wie es in den Ursprüngen des Internets angelegt war, wird wiederhergestellt.

Technisch gesehen ist das ein enormer Fortschritt:

- Einfachere Konfiguration von Peer-to-Peer- und Cloud-Diensten

- Keine Portweiterleitungen mehr

- Keine Protokolltricks für NAT-Traversal

- Klare, nachvollziehbare Adressierung – ideal für Security, Monitoring und Automatisierung

Die Empfehlung vieler Fachleute und Gremien lautet daher: IPv6 möglichst ohne NAT einsetzen.

Und dennoch: NAT66?

Trotz dieser Vorteile wird in einigen Szenarien NAT66 ins Spiel gebracht – die Übersetzung einer globalen IPv6-Adresse in eine andere. Es handelt sich dabei nicht um ein Notfallwerkzeug, sondern um eine bewusste Designentscheidung in speziellen Fällen.

Begründete Anwendungsfälle laut aktuellen Diskussionen in IETF-Drafts und von Herstellern wie Huawei:

- Legacy-Umgebungen: Migration von IPv4- auf IPv6-Only-Netze mit kontrollierter Maskierung

- Multimandantenfähigkeit: Mehrere gleichartige Adressräume in Mandantenumgebungen

- Policy-Vorgaben: Trennung von Quell- / Zieladressen zur Durchsetzung von Zugriffsregeln

- Providerwechsel ohne Renumbering: Bei Unternehmen mit hart kodierten IPs in Infrastruktur oder Applikationen

In einem IETF-Entwurf zu diesem Thema heißt es ausdrücklich: NAT66 sei kein Ersatz für IPv6-Prinzipien, könne aber als pragmatische Lösung unter klaren Randbedingungen dienen. Huawei beschreibt NAT66 in seiner technischen Dokumentation ebenfalls als Werkzeug für spezifische Designs – z.B. bei Netzwerkvirtualisierung oder mandantenfähigen Carriernetzen.

Auch RFC 7934 mahnt in diesem Zusammenhang zur Vorsicht: Eine zu knappe oder restriktive Adressvergabe könne den unerwünschten Einsatz von NAT66 fördern. Statt künstlicher Limitierung empfiehlt das Dokument, Endkund:innen großzügige Präfixe (z.B. /56 oder /48) zuzuweisen – um Netzwerkvielfalt zu ermöglichen und Adressübersetzungen unnötig zu machen.

Einordnung und Haltung

Obwohl NAT66 technisch möglich ist, gilt es als Rückschritt gegenüber der Ideallinie von IPv6. Die zentrale Stärke von IPv6 – transparente, strukturierte und global eindeutige Kommunikation – wird durch NAT66 wieder aufgeweicht.

Wer IPv6 korrekt plant, sollte NAT vermeiden:

- Adressplanung durchdacht gestalten

- Applikationen IPv6-ready entwickeln oder migrieren

- Netze hierarchisch strukturieren

- Provider-Wechsel durch SLA-Management absichern

Meine Position: NAT66 sollte nur dort eingesetzt werden, wo keine tragfähige Alternative besteht. Es ist ein Spezialwerkzeug – kein neues Standardkonzept.

Fazit: NAT war notwendig, ist heute ein gewohntes Muster – aber kein zukunftsfähiges Prinzip. IPv6 erlaubt es uns, zurückzukehren zu einem klaren, offenen Adressmodell. Wer heute NAT66 einführt, sollte genau wissen, warum – und welchen Preis er dafür zahlt.

IPv6-Migration – Evolution, nicht Revolution

Eine häufige Hürde bei der Einführung von IPv6 ist die falsche Erwartungshaltung: Alles auf einmal umstellen, möglichst vollständig und sofort – das klingt ambitioniert, ist aber in den meisten Umgebungen weder realistisch noch notwendig. Erfolgreiche IPv6-Projekte folgen stattdessen einem klaren Prinzip: schrittweise Einführung, gezielte Übergangsphasen, stabile Koexistenz.

Der Begriff Dual Stack beschreibt dabei den De-facto-Weg der Migration: Geräte, Dienste und Netzsegmente unterstützen sowohl IPv4 als auch IPv6 – und wechseln je nach Verfügbarkeit und Priorität zwischen den beiden Protokollen.

Schrittweise Migration planen – statt auf den großen Cut zu warten

Ein durchdachter Migrationspfad beginnt mit drei Kernfragen:

- Welche Komponenten in meinem Netz unterstützen bereits IPv6 – und welche nicht?

- Welche Dienste lassen sich mit vertretbarem Aufwand umstellen?

- Wie kann ich IPv6 schrittweise produktiv nutzen, ohne Risiken einzugehen?

Genau hier setzt das Migrationsmodell von Benedikt Stockebrand an: IPv6 soll nicht nur ergänzt, sondern systematisch vorbereitet und schrittweise zur dominanten Protokollbasis gemacht werden – durch funktionale Trennung, gezielte Dual-Stack-Punkte und bewusste Rückführung von IPv4-Komponenten.

Typische Reihenfolge für den Einstieg

Eine grobe, aber bewährte Reihenfolge für den Einstieg in die operative Migration kann wie folgt aussehen:

- Vorbereitung der Infrastruktur

- DNS-Systeme auf AAAA-Records und Reverse-Zonen ausbauen

- Firewalls, Router, Switches, Load Balancer IPv6-fähig machen

- Monitoring, Logging und NetFlow auf IPv6 erweitern

- IPv6 auf Servern aktivieren und testen

- IPv6-Adressen zuweisen und Dienste auf AAAA-Namen binden

- Testzugriffe aus internen und externen Netzen durchführen

- Web- und Applikationsserver dual-stack-fähig konfigurieren

- Clientnetze vorbereiten

- Betriebssysteme und Software IPv6-ready halten

- IPv6-Firewallregeln aktivieren

- SLAAC/DHCPv6 evaluieren

- Externe Erreichbarkeit sicherstellen

- Mailserver, DNS, APIs, VPN-Gateways auf IPv6 erweitern

- Sichtbarkeit über Tools wie ipv6-test.com, RIPE Atlas, Google Check erhöhen

- Zertifikate und Monitoring anpassen

Was zuerst? Dienste priorisieren

Nicht alle Systeme müssen sofort migriert werden. Der Fokus sollte zunächst auf Diensten liegen, die:

- auf neuen Plattformen laufen (z.B. Cloud, Container, Kubernetes)

- eine hohe technische Sichtbarkeit haben (z.B. Webserver, APIs, Mailgateways)

- keine NAT-Traversal-Probleme verursachen

- öffentlich erreichbar sein sollen

Der große Vorteil: Diese Systeme profitieren am meisten von der Ende-zu-Ende-Konnektivität und der klaren Adressierung von IPv6.

IPv6-Readiness prüfen: Tools und Tests

Eine Reihe von Werkzeugen und Online-Diensten kann helfen, die eigene Umgebung auf IPv6-Tauglichkeit zu testen:

- Google IPv6 Test

Messen, wie bevorzugt IPv6 genutzt wird - IPv6-test.com / test-ipv6.com

Vollständige Diagnose aus Client-Sicht - RIPE IPv6 Analyzer / IPv6 Eye

Analyse von Nameservern, Webservern und Mailservern - Wireshark / tcpdump

Prüfen, ob IPv6-Traffic im Netz tatsächlich stattfindet

Tipp: In vielen Fällen wird IPv6 bereits im Hintergrund genutzt – z.B. bei Zugriffen auf Content Delivery Networks oder Google-Dienste. Diese versteckte Aktivität lässt sich gezielt sichtbar machen.

Langfristig denken – und IPv4 als ablaufendes Modell betrachten

Ein moderner IPv6-Migrationsansatz beinhaltet auch eine strategische Perspektive auf IPv4:

- Bei Providerwechsel auf IPv6-Fähigkeit achten

- IPv4-Kapazitäten bepreisen und mittelfristig abbauen

- Langfristig IPv4 in separate Subnetze isolieren

- Legacy-Applikationen gezielt ablösen oder IPv6-fähig machen

So bleibt IPv4 eine bewusste Ausnahme, nicht der ungeplante Dauerzustand.

IPv6-Migration ist keine Blackbox – sondern ein gut planbarer Prozess. Wer die Übergänge sauber gestaltet, profitiert von einer flexibleren Infrastruktur, geringerer Komplexität und Zukunftsfähigkeit in einem Internet, das längst die Protokollgeneration gewechselt hat.

Exkurs: IPv6 im Enterprise-Kontext – zwischen Theorie und Praxis

Während der Einstieg in IPv6 im Heimnetz oder Lab meist unkompliziert gelingt, stellt sich die Situation im Unternehmensumfeld oft deutlich komplexer dar. Alte Anwendungen, komplexe Security-Architekturen, externe Abhängigkeiten und regulatorische Vorgaben sorgen dafür, dass IPv6 in vielen Firmen – trotz technischer Reife – noch immer zögerlich implementiert wird.

Und doch zeigt die Praxis: Unternehmen, die IPv6 strategisch einsetzen, profitieren von einer nachhaltigeren, skalierbareren und transparenteren Netzwerkinfrastruktur.

Netzdesign mit IPv6: Hierarchie statt Flickenteppich

IPv6 ermöglicht eine wesentlich sauberere Netzstruktur als IPv4 – vorausgesetzt, die Adressvergabe folgt einem planvollen Modell. Typische Designprinzipien:

- Durchgängige /64-Subnetze für jede Broadcast-Domäne

- Global eindeutige Adressen für alle produktiven Systeme – ULA nur in Ausnahmefällen

- Hierarchische Subnetze pro Standort, Rolle und Sicherheitszone

- Klare Trennung von Management-, Produktions- und IoT-Bereichen

So lassen sich Policy-basierte Firewalls, Monitoring und Segmentierung deutlich transparenter abbilden als mit fragmentierten IPv4-Netzen.

IPv6 in Cisco-Umgebungen

In vielen Netzwerken spielen Cisco-Komponenten eine zentrale Rolle. IPv6 ist hier längst etabliert – allerdings oft nicht konsequent umgesetzt.

Typische Maßnahmen und Features:

- Access-Listen für IPv6 (ACLv6), die separat von IPv4 gepflegt werden müssen

- First Hop Security Features in Switches zur Absicherung der Segmentgrenzen

- OSPFv3 oder EIGRP für IPv6 zur dynamischen Routenverteilung

- Policy-Based Routing für spezifische IPv6-Dienste (z.B. Übergangslösungen, Tunneling)

- RA-Guard, ND Inspection und DHCPv6 Guard zum Schutz gegen Rogue-Geräte

Achtung: Viele Cisco-Implementierungen erfordern eigene IPv6-spezifische Konfigurationsabschnitte – das bloße Duplizieren von IPv4-Regeln reicht nicht aus.

Microsoft-Infrastrukturen und IPv6

Auch in Microsoft-Umgebungen ist IPv6 technisch längst unterstützt – insbesondere ab Windows 10 / Server 2016 und in hybriden Szenarien mit Azure.

Besonderheiten und Empfehlungen:

- Active Directory unterstützt IPv6, setzt aber noch primär auf IPv4 für Replikation und Namensauflösung

- DNS-Suffixes, Zonen und Policies sollten AAAA-Records gezielt abbilden

- Gruppenrichtlinien, SCCM, Intune und andere Managementsysteme müssen explizit IPv6-fähig konfiguriert sein

- IPv6 Privacy Extensions können in Enterprise-Umgebungen problematisch sein – hier sind stabilere Adressmodelle sinnvoll (z.B. DHCPv6 mit DUID oder SLAAC mit statischem Interface-Identifier)

- Windows Clients priorisieren IPv6, wenn es verfügbar ist – DNS-Auflösung via AAAA erfolgt automatisch.

Cloud und Hybrid: IPv6 als Enabler

Moderne Cloud-Plattformen wie Microsoft Azure, AWS oder Google Cloud fördern IPv6 aktiv:

- AWS stellt /56-Präfixe bereit und erlaubt IPv6-only-Subnets.

- Azure Virtual Networks unterstützen native IPv6-Endpunkte, Load Balancer, DNS-Zonen und Security Groups.

- Hybrid-Netze profitieren von klarer Adressierung und verbesserten Routingmodellen.

Wer heute Cloud-Konnektivität plant, sollte IPv6 bereits im Architekturmodell mitdenken – nicht erst nachziehen.

Herausforderungen und Strategien

Trotz aller Potenziale gibt es realistische Hürden:

| Herausforderung | Lösungsansatz |

| Altgeräte ohne IPv6-Unterstützung | Segmentieren und isolieren mit NAT64 oder Proxys |

| Applikationen ohne IPv6-Support | Technische Evaluation, Umstieg oder gezielte Übersetzung |

| Fehlendes Know-how im Team | Interne Labs, Schulungen, Community-Projekte (z.B. RIPE Labs) |

| Management-Tools ohne IPv6 | Anbieter kontaktieren, Alternativen prüfen |

| Sicherheitsteams blockieren IPv6 | Schulung, Tests, klare Logging- und ACL-Konzepte |

IPv6 im Enterprise bedeutet nicht alles neu – aber es verlangt, bekannte Muster zu hinterfragen. Wer IPv6 als Chance begreift, kann viele Altlasten abwerfen und Netzwerke robuster, klarer und zukunftssicher gestalten.

Adressvergabe in IPv6-Netzen – SLAAC, DHCPv6 und die Welt nach dem Entweder-Oder

In der IPv4-Welt ist die Adressvergabe binär: Ein Interface hat eine Adresse – entweder manuell zugewiesen, per DHCP dynamisch erhalten oder als APIPA-Adresse (169.254.x.x) bei Ausfall des DHCP-Servers automatisch vergeben.

In der Welt von IPv6 ist dieses Modell überholt. Ein Interface kann – und soll – mehrere Adressen gleichzeitig besitzen, die unterschiedliche Zwecke erfüllen. Diese Architektur macht IPv6 flexibler, aber auch erklärungsbedürftiger.

Link-Local – die Basisadresse aller Kommunikation

Jede IPv6-fähige Schnittstelle erhält zur Initialisierung automatisch eine Link-Local-Adresse (fe80::/10). Diese wird per Stateless Address Autoconfiguration (SLAAC) aus einem fixen Präfix und einem Interface-Identifier (z.B. MAC-basiert nach EUI-64) generiert.

Merkmale:

- Gültig nur im lokalen Netzwerksegment

- Wird nicht geroutet

- Notwendig für:

- Router Solicitation / Advertisement

- Neighbor Discovery

- Routing-Protokolle (z.B. OSPFv3)

- Lokales Management (z.B. SSH, SNMP)

Die Link-Local-Adresse ist damit das IPv6-Äquivalent zur APIPA-Adresse – mit dem Unterschied, dass sie immer vorhanden und funktional notwendig ist, nicht nur Notlösung.

Globale Adressen – je nach Konfiguration

Zusätzlich zur Link-Local-Adresse erhalten Geräte weitere IPv6-Adressen, die über verschiedene Methoden konfiguriert werden können:

- Manuelle (statische) Konfiguration

- Einsatz bei Servern, Netzwerkinfrastruktur, statischen Diensten

- Erfordert gute Planung, Dokumentation und IPAM

- Keine automatische DNS-Integration

- SLAAC – Stateless Address Autoconfiguration

- Der Host generiert seine Adresse selbstständig aus einem vom Router übermittelten Prefix und einem Interface-Identifier

- Kommt ohne DHCP-Server aus

- Schnell, dezentral, besonders geeignet für Clients und mobile Geräte

- DHCPv6 – zentrale, stateful Konfiguration

- Adressen und Zusatzinfos werden vom Server zugewiesen

- Logging, Reservierung, Policy-gesteuert

- Wichtig für kontrollierte Umgebungen (z.B. Enterprise Clients)

Unique Local Addresses (ULA) – die privaten IPv6-Adressen

Analog zu den privaten IPv4-Netzen (10.0.0.0/8, 192.168.0.0/24 etc.) bietet IPv6 den Bereich fc00::/7, insbesondere fd00::/8, für den lokalen Gebrauch ohne globale Routing-Relevanz.

Einsatzgebiete:

- Isolierte Netzwerke ohne Internetzugang

- Test- und Lab-Netze

- VPNs, Management-Backbones, IoT-Segmente

ULAs sind eindeutig innerhalb eines Netzes – aber nicht global eindeutig. Bei der Adresswahl wird ein 40-Bit-Random-Identifier genutzt, um Überschneidungen zu minimieren.

Temporäre Adressen – Schutz vor Tracking

Moderne Betriebssysteme (Windows, macOS, Linux) erzeugen zusätzlich zu ihrer stabilen Adresse weitere temporäre IPv6-Adressen, basierend auf Privacy Extensions (RFC 8981). Ziel ist es, Tracking über Adressen hinweg zu erschweren.

Eigenschaften:

- Für eingehende Kommunikation eher ungeeignet

- Wechseln regelmäßig (z.B. alle 24h)

- Werden bei ausgehenden Verbindungen bevorzugt genutzt

- Werden zusätzlich zur regulären Adresse verwendet

In diesem Kontext sind drei Begriffe entscheidend:

|

Begriff |

Bedeutung |

|

Preferred Lifetime |

Zeitraum, in dem eine Adresse aktiv genutzt werden soll |

|

Total Lifetime |

Gesamtdauer, über die eine Adresse existiert (Valid / ggf. Rebind-Zeitraum) |

|

Valid Lifetime |

Zeitraum, in dem die Adresse grundsätzlich gültig ist, aber nicht mehr bevorzugt wird |

Beispiel: Eine temporäre Adresse kann eine Preferred Lifetime von 1 Stunde haben, aber eine Valid Lifetime von 24 Stunden. In dieser Zeit wird sie zwar nicht mehr verwendet, bleibt aber noch für bestehende Sessions gültig.

Wie beeinflusst das die Praxis?

- Clients können mehrere gültige Adressen besitzen, von denen einige bevorzugt, andere veraltet (deprecated) sind

- Logging und Security-Mechanismen (z.B. Firewall, NDR, DNS Logging) müssen entscheiden, welche Adresse sie erfassen – stabil oder temporä

- Netzwerkgeräte müssen mit Adresswechseln zurechtkommen, ohne Verbindungen zu unterbrechen.

- Verwalter:innen sollten entscheiden, ob Privacy Extensions aktiviert oder deaktiviert werden – z.B. via GPO unter Windows oder sysctl unter Linux.

Empfehlung: In Unternehmensumgebungen mit Bedarf an Auditierbarkeit und ACL-Transparenz sollten Privacy-Adressen entweder kontrolliert eingesetzt oder deaktiviert werden. In mobilen Umgebungen hingegen sind sie ein sinnvolles Standard-Feature.

Anycast – ein Adresskonzept für skalierbare Dienste

Anders als Broadcast oder Multicast ist Anycast ein Routingprinzip: Mehrere Hosts teilen sich eine identische Adresse, und das Netzwerk leitet Anfragen automatisch zum nächstgelegenen erreichbaren Host.

Typische Einsatzszenarien:

- DNS Root Server (z.B. 2001:500:2f::f)

- Lokale Services mit globaler Adresse (z.B. ::1 als Loopback)

- Web Caches oder CDN-Knoten

Anycast wird vom Routing-System ermöglicht – nicht von der IP-Konfiguration auf dem Host.

Zusammenspiel der Komponenten: Router, Flags, Multicast

Die Art und Weise, wie ein Gerät seine globalen Adressen erhält, hängt stark von den Router Advertisements (RA) ab, die im Netzwerk gesendet werden. Diese RAs werden als Antwort auf Router Solicitation (RS) gesendet und enthalten:

- Präfixe für SLAAC

- Lifetime-Informationen

- Flags:

- M-Flag (Managed): aktiviert DHCPv6 für Adressen

- O-Flag (Other Config): aktiviert DHCPv6 für Zusatzinfos (z.B. DNS)

- Multicast-Ziele (ff02::1, ff02::2), statt Broadcast

Wichtig: Ohne korrekt gesetzte Flags und Freigaben für ICMPv6 bleibt die Adressvergabe unvollständig oder fehlerhaft.

Adressmanagement im IPv6-Zeitalter: vom Denken in Einzeladressen zur Adressstrategie

In IPv6 werden Adressen nicht mehr ausschließlich zugewiesen, sondern zugeteilt, generiert und dynamisch erweitert. Ein Interface kann typischerweise drei bis fünf Adressen besitzen – für:

- eine Anycast-Zuordnung

- eine statische Adresse

- interne Kommunikation (Link-Local)

- reguläre Verbindung (SLAAC oder DHCPv6)

- temporäre Anfragen (Privacy)

Wer IPv6 plant, sollte nicht nur Subnetze definieren, sondern auch Adressrollen, Lebenszyklen und Sichtbarkeiten im Netzwerkdesign berücksichtigen.

IPv6 löst sich vom starren „eine IP pro Gerät„-Modell. Die Adresslandschaft ist flexibler, leistungsfähiger – aber auch anspruchsvoller. Wer diese Konzepte versteht und gezielt einsetzt, schafft die Grundlage für moderne, sichere und skalierbare Netzwerke.

Und dennoch nur ein Anfang …

Der Beitrag hat bewusst nur die Grundlagen berührt – IPv6 ist deutlich mehr als Adressierung und Autokonfiguration. Viele weiterführende Themen warten darauf, im Detail erkundet zu werden:

- Dual Stack und Dual Stack Lite: Strategien für den parallelen Betrieb mit IPv4

- IPsec in IPv6: Native Ende-zu-Ende-Sicherheit ohne NAT-Hürden

- Mobile IPv6: Standortwechsel bei laufenden Verbindungen

- Multicast, Anycast und Segmentierung in großen IPv6-Infrastrukturen

- Neighbor Discovery und SLAAC: Ersatz für ARP, Grundlage der Autokonfiguration

- QoS mit Traffic Class und Flow Label

All diese Themen verdienen eigene Betrachtung – und zeigen, dass IPv6 nicht nur mehr kann, sondern vieles anders denkt.

Fazit: IPv6 verstehen heißt, Kontrolle neu zu denken

IPv6 ist nicht nur ein neues Protokoll – es verändert unsere Sicht auf Netzwerke grundlegend. Während in der IPv4-Welt Kontrolle oft mit Kenntnis über statische IP-Adressen gleichgesetzt wurde, gilt im IPv6-Zeitalter ein anderes Paradigma: Netze werden dynamischer, verteilter – und strukturierter zugleich.

Im Seminar frage ich häufig in die Runde: „Wer kennt einige IPv4-Adressen seiner Infrastruktur auswendig?“ Zumeist folgen einige Meldungen – IT-Verantwortliche wissen, wo ihre Server stehen, oft in 192.168.x.y, 10.0.x.y oder ähnlichen Bereichen.

Frage ich dann: „Wer kennt die dazu passenden MAC-Adressen?“ – wird es still. Völlig verständlich: MAC-Adressen sind technisch relevant, aber nicht handhabbar oder relevant für den Alltag. Sie ändern sich, sind lang, kryptisch – und trotzdem funktioniert das Netzwerk.

IPv6 wird IP-Adressen auf dieselbe Ebene stellen wie MAC-Adressen.

Denn:

- IPv6-Adressen sind lang, komplex und meist dynamisch

- Hosts besitzen mehrere Adressen gleichzeitig

- Privacy Extensions und temporäre Adressen sorgen dafür, dass sich Adressen regelmäßig ändern

- Der Fokus verschiebt sich: Nicht mehr „Welche Adresse?“ ist entscheidend, sondern „Welche Rolle hat dieser Host im Netz?„

Das bedeutet nicht den Verlust von Kontrolle – aber den Abschied von einer illusionären Kontrolle über statische Parameter. Netzwerke werden künftig über Rollen, Segmente, Policies, DNS-Namen und Sicherheitszonen gesteuert – nicht über fest verdrahtete IP-Adressen.

IPv6 ist kein Ziel, sondern ein Weg

Wer heute beginnt, IPv6 in seine Infrastruktur zu integrieren, muss nicht alles auf einmal verstehen oder umstellen. Aber er oder sie sollte akzeptieren, dass IPv6:

- mehr ist als nur „IPv4 mit größeren Adressen“

- andere Mechanismen für Autokonfiguration, Sicherheit und Sichtbarkeit nutzt

- neue Denkmodelle im Netzwerkdesign erfordert

- Kontrolle über andere Mittel als Adresslisten etabliert

Was bleibt? Ein Aufruf zur Klarheit

IPv6 ist da. Und es wird bleiben.

Es wird unsere Unternehmensnetzwerke und das Internet nachhaltiger, skalierbarer und sicherer machen – wenn wir es richtig einsetzen.

Was es braucht:

- Bereitschaft, alte Denkmuster zu hinterfragen

- Offenheit gegenüber neuen Konzepten

- technisches Verständnis

IPv6 fordert uns heraus – aber es belohnt uns mit Klarheit, Struktur und Zukunftsfähigkeit.

Quellenverzeichnis

(abgerufen am 02.08.2025)

Offizielle Protokoll- und Spezifikationsdokumente

- IETF: RFC 1190 – Experimental Internet Stream Protocol, Version 2 (ST-II)

- IETF: RFC 2400 – Internet Official Protocol Standards (Obsoleted)

- IETF: RFC 4193 – Unique Local IPv6 Unicast Addresses

- IETF: RFC 4291 – IPv6 Addressing Architecture

- IETF: RFC 4862 – IPv6 Stateless Address Autoconfiguration (SLAAC)

- IETF: RFC 4941 – Privacy Extensions for Stateless Address Autoconfiguration

- IETF: RFC 7934 – Considerations for IPv6 Address Assignment to End Sites

- IETF: RFC 8200 – Internet Protocol, Version 6 (IPv6) Specification

- IETF: IPv6-to-IPv6 Network Prefix Translation (NAT66) – Internet-Draft

Fachliteratur

- Bundesministerium für Digitales & Verkehr (BMDV): IPv6-Leitfaden für die öffentliche Verwaltung (PDF-Dokument)

Provider, Standardisierungs- und Brancheninitiativen

- ARIN Blog: The IPv6 Divide: Fragmentation in Address Access and Allocation

- ARIN IPv6-Themenübersicht: What’s Happening with IPv6?

- Huawei Enzyklopädie: What is NAT66?

Statistik und Adoptionszahlen

Präsentationen und Fachvorträge

- Marco Schmidt: Feedback from RIPE NCC Registration Services

RIPE NCC Educa (Videoarchiv) - Benedikt Stockebrand: IPv6 – The New Internet Protocol: Migration Strategies for the Enterprise (PDF-Dokument)

Weiterführende Inhalte hier im Blog

- Wenn Vertrauen Kontrolle braucht – Sicherheit und Management im Netzwerkalltag – behandelt Themen wie Zero Trust, Loggingsysteme, Richtlinien und IPv6-Traffic

- Wenn die Computerkommunikation intelligent wird – Zukunftsarchitekturen, IPv6 und KI im modernen Netzwerkdesign – beleuchtet IPv6 im Kontext moderner Automatisierung und KI‑gesteuerter Netze