Wenn Router Entscheidungen treffen müssen

In modernen Netzwerken ist Routing weit mehr als ein mechanischer Vorgang. Es ist ein dynamischer, regelbasierter Entscheidungsprozess, der darüber bestimmt, welchen Weg ein Datenpaket nimmt – und ob es überhaupt ankommt. Insbesondere in Cisco-basierten Infrastrukturen, wie sie in Unternehmen, Bildungseinrichtungen oder Rechenzentren weltweit zu finden sind, bildet das Routing das Rückgrat jeder IP-Kommunikation.

Während kleinere Netze oft mit statischen Routen auskommen, beginnt die wahre Kunst des Netzwerkdesigns erst mit der Einführung dynamischer Routingprotokolle. Sie ermöglichen es routingfähigen Geräten, Informationen untereinander auszutauschen, Änderungen im Netz automatisch zu erkennen und ihre Routingtabellen selbstständig anzupassen – eine Grundvoraussetzung für Skalierbarkeit, Ausfallsicherheit und Performance.

Doch welche Routingprotokolle kommen dabei eigentlich zum Einsatz? Und worin unterscheiden sich interne Protokolle wie RIP, EIGRP oder OSPF von externen wie BGP?

Dieser Beitrag richtet sich an IT-Fachkräfte und alle, die sich auf die CCNA-Zertifizierung vorbereiten – und möchte sowohl Grundlagen als auch tiefergehende Einblicke bieten. Dabei werfen wir nicht nur einen Blick auf die Theorie, sondern auch auf Konfigurationsbeispiele und typische Anwendungsszenarien aus der Cisco-Welt.

Warum Routingprotokolle in Cisco-Netzen zentral sind

Cisco-Geräte gehören seit Jahrzehnten zu den maßgeblichen Komponenten in Unternehmensnetzwerken. Von der kleinen Zweigstelle bis hin zum multinationalen Konzern: Wo IP-Verkehr intelligent gesteuert werden muss, ist nicht selten Cisco-Technologie im Spiel. Und hier kommt ebenso den Routingprotokollen eine Schlüsselrolle zu.

Routingprotokolle sind dafür verantwortlich, dass Router in einem Netzwerk miteinander kommunizieren und gemeinsam ein möglichst effizientes Bild der Netzwerkstruktur entwickeln. In Netzwerken bedeutet das nicht nur zuverlässige Datenübertragung, sondern auch:

- Automatische Pfadwahl: Statt manuell konfigurierte Routen zu verwenden, bestimmen Routingprotokolle auf Basis von Metriken und Algorithmen den besten Pfad

- Ausfallsicherheit: Fällt ein Pfad aus, reagiert das Routingprotokoll und sucht automatisch nach Alternativen – ein entscheidender Vorteil in produktiven Umgebungen

- Skalierbarkeit: Dynamisches Routing erleichtert das Wachstum und die Modularisierung von Netzwerken, ohne dass Administrator:innen jede Änderung von Hand pflegen müssen

- Lastverteilung und Redundanz: Protokolle wie EIGRP und OSPF unterstützen Load Balancing und Mehrfachpfad-Funktionalitäten

Gerade bei komplexeren Netzarchitekturen mit mehreren Standorten, Cloud-Anbindungen oder SD-WAN-Szenarien wäre statisches Routing nicht mehr praktikabel – geschweige denn performant oder fehlertolerant.

Cisco unterstützt eine Vielzahl von Routingprotokollen, die jeweils unterschiedliche Stärken und Einsatzzwecke haben. Ziel ist es, je nach Netzwerkdesign, Anforderungen und Umgebung die passende Lösung auszuwählen – und genau dabei hilft ein fundiertes Verständnis der Unterschiede und Funktionsweisen.

Unterscheidung: statisch vs. dynamisch, intern vs. extern

Bevor man sich den einzelnen Routingprotokollen im Detail widmet, lohnt sich ein grundlegender Blick auf die Kategorien, in die sich Routingverfahren einteilen lassen. Denn nicht jedes Protokoll ist für jede Netzwerksituation geeignet – und der richtige Einsatz entscheidet oft über Performance, Stabilität und Wartbarkeit.

Statisches Routing

Beim statischen Routing werden Routen manuell durch Administrator:innen definiert. Das bedeutet:

- Jede Route muss explizit angegeben werden.

- Änderungen im Netzwerk (z.B. neue Subnetze oder geänderte Topologien) erfordern händisches Nachziehen.

- Statische Routen sind leicht nachvollziehbar und bieten volle Kontrolle – eignen sich aber eher für kleine, stabile Netzwerke oder definierte Übergabepunkte.

Ein typisches Beispiel wäre die feste Route zu einem Default Gateway oder einem VPN-Endpunkt.

Dynamisches Routing

Dynamische Routingprotokolle übernehmen die Kommunikation zwischen Routern automatisch. Sie lernen verfügbare Pfade, bewerten diese anhand von Metriken und passen sich veränderten Bedingungen an. Zu den Vorteilen zählen:

- Automatische Routenaktualisierung bei Ausfällen oder Änderungen

- Optimierung der Pfadwahl auf Basis aktueller Netzwerkinformationen

- Skalierbarkeit bei wachsenden oder verteilten Netzwerken

Je nach Art des Protokolls variiert dabei der Grad der Intelligenz und der verwendete Algorithmus (z.B. Distance Vector, Link State oder hybride Verfahren).

Internes vs. externes Routing

Ein weiterer zentraler Unterschied liegt in der Reichweite des Routings:

- Interne Routingprotokolle (IGP – Interior Gateway Protocols)

Diese Protokolle werden innerhalb eines einzelnen autonomen Systems (AS) eingesetzt – also typischerweise innerhalb einer Organisation oder eines logisch zusammenhängenden Netzwerks. Beispiele: RIP, EIGRP, OSPF. - Externe Routingprotokolle (EGP – Exterior Gateway Protocols)

Externe Protokolle dienen der Kommunikation zwischen verschiedenen autonomen Systemen – etwa zwischen Providern oder bei Multihoming-Szenarien. Das bekannteste Beispiel ist das Border Gateway Protocol (BGP), das maßgeblich für das Routing im globalen Internet verantwortlich ist.

Die Wahl zwischen IGP und EGP ist nicht nur eine technische, sondern auch eine strategische Entscheidung: Sie betrifft Fragen der Skalierbarkeit, der Policy-Kontrolle und des Vertrauensmodells im Netzwerkdesign.

Grundbegriffe dynamischer Routingprotokolle

Dynamische Routingprotokolle ermöglichen es Routern, eigenständig Informationen auszutauschen, Routen zu berechnen und bei Änderungen im Netzwerk flexibel zu reagieren. Um diese Funktionsweise besser zu verstehen, lohnt sich ein Blick auf zentrale Begriffe, die in nahezu allen dynamischen Protokollen eine Rolle spielen:

Metrik

Die Metrik beschreibt, wie gut oder bevorzugt ein bestimmter Pfad durch das Netzwerk ist. Jede Routingentscheidung basiert auf der Bewertung solcher Metriken – je niedriger der Wert, desto attraktiver der Pfad.

Verschiedene Protokolle nutzen unterschiedliche Kriterien für die Metrik:

- BGP bewertet sogenannte Path Attributes, etwa die AS-Pfade

- EIGRP berücksichtigt u.a. Bandbreite, Verzögerung, Zuverlässigkeit

- OSPF nutzt einen Kostenwert, der meist auf der verfügbaren Bandbreite basiert

- RIP verwendet die Anzahl der Hops (Zwischenrouter)

Die Wahl der Metrik bestimmt letztlich, wie optimal (oder konservativ) das Routing agiert.

Konvergenz

Als Konvergenz bezeichnet man den Zeitraum, den ein Netzwerk benötigt, um nach einer Änderung (z.B. Ausfall eines Links) wieder einen stabilen und konsistenten Zustand zu erreichen – also bis alle Router eine gemeinsame, gültige Sicht auf das Netzwerk haben.

Ein gutes Routingprotokoll konvergiert:

- schnell (Minimierung von Ausfallzeiten)

- verlässlich (Vermeidung von Routing Loops)

- vorhersehbar (damit Troubleshooting möglich bleibt)

Protokolle wie OSPF oder EIGRP gelten im Vergleich zu RIP als deutlich konvergenzfreundlicher – was besonders in produktiven Umgebungen ein klarer Vorteil ist.

Administrative Distance

Die Administrative Distance (AD) ist ein Cisco-Konzept, das in Netzwerken mit mehreren Routingquellen darüber entscheidet, welcher Route der Vorzug gegeben wird, wenn für dasselbe Ziel unterschiedliche Informationen vorliegen. Dabei gilt: Je niedriger der AD-Wert, desto vertrauenswürdiger ist die Quelle.

In der Praxis handelt es sich jedoch nicht um einen standardisierten Netzwerkmechanismus, sondern um eine herstellerspezifische Lösung.

Typische Cisco-Standardwerte:

|

Quelle |

AD-Wert |

|

Direkt verbundenes Netzwerk |

0 |

|

Statische Route |

1 |

|

EIGRP (intern) |

90 |

|

OSPF |

110 |

|

RIP |

120 |

|

EIGRP (extern) |

170 |

|

BGP (extern) |

20 |

|

BGP (intern) |

200 |

Diese Werte helfen Cisco-Routern dabei, automatisch zwischen konkurrierenden Routen zu wählen, ohne dass manuelle Priorisierungen notwendig sind.

Vergleich zu anderen Herstellern

Auch andere Netzwerkplattformen müssen konkurrierende Routen bewerten – allerdings nicht zwingend über AD. Stattdessen setzen sie auf eigene Bewertungsmechanismen:

- Juniper (Junos OS) verwendet sogenannte routing protocol preferences, die funktional ähnlich sind, jedoch mit anderen Standardwerten. Zum Beispiel:

- Direct: 0

- Static: 5

- OSPF internal: 10

- BGP external: 170

- Linux-basierte Systeme (FRRouting, Quagga, Bird) steuern die Bevorzugung über Metriken, Präfix-Prioritäten oder Routing-Policies. Es existiert dort kein dediziertes AD-Konzept, sondern eine Kombination aus Regeln, Routingtabellen und Weighting.

- MikroTik (RouterOS) nutzt ein modifizierbares Distance-Feld, das standardmäßig z.B. für OSPF bei 110 liegt – ähnlich wie bei Cisco.

Fazit

Die Administrative Distance ist ein bewährtes Hilfsmittel zur Routenpriorisierung innerhalb von Cisco-Netzen, jedoch kein herstellerübergreifender Standard. Wer mit verschiedenen Plattformen arbeitet oder Routing-Entscheidungen in heterogenen Netzen analysiert, sollte sich bewusst sein, dass die Bewertungsmechanismen variieren – und mitunter andere Logik oder Gewichtung verwenden.

IGP vs. EGP – Routing innerhalb und zwischen Netzwerken

Dynamische Routingprotokolle lassen sich grundsätzlich in zwei große Kategorien unterteilen: Interior Gateway Protocols (IGP) und Exterior Gateway Protocols (EGP). Die Unterscheidung beruht auf dem Einsatzbereich – also der Frage, ob innerhalb eines Netzwerks (Autonomous System) oder zwischen Netzwerken geroutet wird.

IGP – Interior Gateway Protocols

IGPs kommen innerhalb eines autonomen Systems (AS) zum Einsatz, also typischerweise in Netzwerken, die einer Organisation oder Verwaltungseinheit gehören und unter einer gemeinsamen Routing-Policy betrieben werden.

Typische Vertreter:

- RIP (Routing Information Protocol)

Einfaches Distance-Vector-Protokoll, historisch bedeutsam, aber veraltet - EIGRP (Enhanced Interior Gateway Routing Protocol)

Cisco-eigenes hybrides Protokoll mit schneller Konvergenz und vielseitiger Metrik - OSPF (Open Shortest Path First)

Link-State-Protokoll mit hierarchischem Design, ideal für mittelgroße bis große Netze - IS-IS (Intermediate System to Intermediate System)

Ebenfalls ein Link-State-Protokoll, oft in Provider-Netzen im Einsatz

Merkmale von IGPs:

- Optimiert für Geschwindigkeit und Effizienz im internen Routing

- Häufigere Updates, schnellere Konvergenz

- Einheitliche Policy-Kontrolle und vollständige Topologiekenntnis innerhalb des AS

EGP – Exterior Gateway Protocols

EGPs dienen der Kommunikation zwischen autonomen Systemen – etwa zwischen Internetprovidern, Unternehmen oder Rechenzentren mit eigenen AS-Nummern.

Der einzig relevante Vertreter heute:

- BGP (Border Gateway Protocol)

Das Protokoll des Internets – konzipiert zur Skalierung, Kontrolle und Policy-getriebenem Routing zwischen unabhängigen Netzwerken

Merkmale von BGP (als EGP):

- Pfadvektor-Protokoll mit Fokus auf Stabilität, Skalierbarkeit und Richtlinienkontrolle

- Konvergiert langsamer, ist dafür sehr kontrolliert

- Erkennt keine vollständige Topologie, sondern arbeitet auf Basis von Vertrauensbeziehungen (z.B. Peering zwischen Providern)

Warum diese Unterscheidung wichtig ist

Die Einteilung in IGP und EGP ist nicht nur akademisch – sie spiegelt sich in der Architektur moderner Netzwerke ebenso wider wie in deren Sicherheits- und Skalierungsanforderungen. Während IGPs für den internen Datenverkehr zuständig sind, übernimmt ein EGP wie BGP die Rolle des Grenzbeamten, der den Verkehr ins oder aus dem Netzwerk steuert – inklusive Richtlinien, Präferenzen und Filtermechanismen.

Wichtig:

Obwohl BGP grundsätzlich als EGP klassifiziert ist, wird es auch innerhalb eines autonomen Systems eingesetzt – etwa in großen Rechenzentren oder Provider-Backbones. Man unterscheidet daher feiner:

- eBGP (External BGP): Austausch von Routen zwischen unterschiedlichen AS (klassisches EGP-Szenario)

- iBGP (Internal BGP): Austausch von Routen innerhalb eines AS – als Ergänzung oder Ersatz zu klassischen IGPs, etwa in sehr großen oder komplexen Netzen

In Prüfungskontexten oder bei theoretischen Einordnungen ist meist eBGP gemeint, wenn von einem externen Routingprotokoll gesprochen wird. Die interne Nutzung von BGP (iBGP) ist hingegen eher ein Thema für fortgeschrittene Szenarien – aber durchaus praxisrelevant.

RIP – Der Klassiker

Das Routing Information Protocol (RIP) ist eines der ältesten dynamischen Routingprotokolle. Es basiert auf dem Distance-Vector-Prinzip, bei dem Router regelmäßig (alle 30 Sekunden) ihre gesamte Routingtabelle an ihre direkt benachbarten Geräte senden. Die Einfachheit machte RIP früher beliebt – heute jedoch ist sie oft ein Nachteil.

Die Metrik: Hop Count

RIP nutzt eine einfache Metrik: Die Anzahl der Router, die ein Paket bis zum Ziel durchlaufen muss – auch Hop Count genannt. Der Pfad mit der geringsten Anzahl an Hops wird als optimal angesehen.

Was auf den ersten Blick logisch erscheint, offenbart bei genauerem Hinsehen gravierende Schwächen.

Beispiel aus dem Alltag

Stellen wir uns vor, man möchte von einem Quellnetz zu einem Zielnetz Z gelangen und kann dazu die Router A, B, C, D und E im Netzwerk verwenden. Nun gibt es zwei Optionen:

- Pfad 1: A → B → Z (2 Hops)

- Verbindung: 56 kbit/s

- Auslastung: mehr als 90 Prozent

- Pfad 2: A → C → D → E → Z (4 Hops)

- Verbindung: jeweils 1 Gbit/s

- Auslastung: unter 3 Prozent

RIP entscheidet sich immer für Pfad 1, weil dieser weniger Hops zählt – völlig unabhängig von Bandbreite, Latenz oder Auslastung. Das kann in der Praxis fatale Folgen haben: Daten werden über langsame, überlastete Leitungen geschickt, obwohl schnellere Alternativen verfügbar wären.

Merksatz:

„Stellt euch vor, euer Navigationssystem entscheidet nur nach Entfernung – nicht nach Straßenqualität, Verkehr oder Ampeln. Dann werdet ihr regelmäßig in der Innenstadt im Stau stehen oder mit niedriger Geschwindigkeit über einen nicht befestigten Feldweg fahren – aber die gefahrene Distanz war auf jeden Fall die Kürzeste.“

Die fehlende Berücksichtigung der Verbindungsqualität macht RIP für moderne Netzwerke ungeeignet – und oft sogar kontraproduktiv.

Warum RIP so langsam konvergiert

RIP aktualisiert seine Routinginformationen alle 30 Sekunden, unabhängig davon, ob sich etwas verändert hat. Diese periodischen Updates führen zu:

- Langer Erkennungszeit bei Ausfällen

Wenn eine Route ausfällt, dauert es im schlimmsten Fall mehrere Minuten, bis alle Router diese Änderung realisiert haben. - Gefahr von Routing-Loops

Ohne zusätzliche Schutzmechanismen kann es passieren, dass ein Router glaubt, ein anderer hätte noch einen gültigen Pfad – und das Paket im Kreis schickt.

Beispiel: Routing-Loop mit RIP

Angenommen, Router A, B und C sind linear verbunden:

- A → B → C → Zielnetz

- Plötzlich fällt der Link zwischen C und dem Zielnetz aus

Was passiert?

- C erkennt den Ausfall und löscht den Eintrag.

- B hat noch die alte Info und sagt zu C: „Ich kenne einen Weg (zwar über dich – das sage ich dir aber nicht).“

- C denkt: „Wenn B das sagt, dann schicke ich es an B.“

- Das Paket pendelt zwischen B und C – ein klassischer Routing-Loop.

Solche Loops können RIP-basierte Netze massiv destabilisieren. Zwar gibt es Mechanismen wie Split Horizon, Route Poisoning und Holddown-Timer, doch selbst diese können Loops nicht vollständig verhindern, sondern nur deren Dauer begrenzen.

Fazit

- Die einfache Hop-Count-Metrik ist ungeeignet für moderne, komplexe Netze

- Langsame Konvergenz gefährdet Stabilität und Verfügbarkeit

- Für kleine, homogene Netze oder als Lernprotokoll in Schulungen okay – aber nicht mehr zeitgemäß für produktive Umgebungen

Begriffe im Überblick – RIP-Schutzmechanismen im Schnelldurchlauf

Auch wenn RIP einfach strukturiert ist, bringt es doch einige grundlegende Mechanismen mit, um Fehler zu vermeiden und die Routingstabilität zu erhöhen. Hier die wichtigsten Konzepte auf einen Blick – ideal zum Wiederholen oder als visuelles Nachschlagewerk:

Getriggerte Updates

Normalerweise sendet RIP alle 30 Sekunden seine Routingtabelle – unabhängig von Änderungen. Bei einem plötzlichen Ereignis (z.B. Ausfall) löst RIP jedoch ein sogenanntes getriggertes Update aus – ein sofortiger Flash-Update an alle Nachbarn.

Diese Funktion beschleunigt die Informationsverbreitung – ist aber kein echter Ersatz für schnelle Konvergenzmechanismen moderner Protokolle.

Holddown-Timer

Verzögert das Akzeptieren alternativer Pfade nach einem Ausfall. Sobald ein Router erfährt, dass ein Pfad nicht mehr gültig ist, ignoriert er temporär andere Routinginformationen über diesen Zielbereich – auch wenn ein anderer Nachbar ihn vermeintlich noch kennt.

„Erfährst du etwas über einen ausgefallenen Pfad, ignoriere erst einmal alle anderen Informationen über eine Alternative, bis der Timer abgelaufen ist.“

Route Poisoning

Wird eine Route unbrauchbar (etwa durch einen Linkausfall), erhöht der Router die Metrik auf unendlich (bei RIP: 16). Damit signalisiert er allen Nachbarn, dass dieses Ziel nicht mehr erreichbar ist. Diese Kennzeichnung bleibt zunächst bestehen, damit alle anderen Router die Route aus ihrer Tabelle entfernen können.

Split Horizon

Verhindert das Zurückschicken von Routinginformationen an die Schnittstelle, von der sie ursprünglich empfangen wurden. Damit wird das Loopback-Lernen vermieden – eine der Ursachen für Routing-Loops.

„Ein Router sendet keine Routinginformationen über die Schnittstellen, von denen er sie gelernt hat.“

Split Horizon mit Poison Reverse

Kombiniert die Vorteile von Split Horizon mit einer aktiven Warnung:

Beim Ausfall eines Links sendet der Router die vergiftete Route (Metrik = 16) explizit an alle Schnittstellen zurück – also auch an jene, von denen die Information ursprünglich kam.

IGRP – Der historische Cisco-Vorgänger

Das Interior Gateway Routing Protocol (IGRP) war ein proprietäres Distance-Vector-Protokoll, das in den 1980er-Jahren von Cisco entwickelt wurde, um die Einschränkungen von RIP zu überwinden. Es wurde speziell für größere und komplexere Netzwerke konzipiert – mit dem Ziel, eine robustere und skalierbare Alternative zum klassischen Hop-Count-Prinzip zu schaffen.

Auch wenn IGRP heute nicht mehr aktiv unterstützt wird, ist es für das Verständnis seines Nachfolgers EIGRP von didaktischer Bedeutung. Es bildet die konzeptionelle Grundlage für viele Funktionen, die später in EIGRP übernommen und weiterentwickelt wurden.

Technische Merkmale

| Eigenschaft | IGRP |

| Authentifizierung | Nicht vorgesehen |

| Klassenbasiert | Ja (keine Subnetzmasken in Updates) |

| Max. Hop Count | 255 (Standard: 100) |

| Metrik | Kombiniert: Bandbreite, Verzögerung, optional: Zuverlässigkeit, Last |

| Routing-Typ | Distance-Vector |

| Update-Intervall | 90 Sekunden |

Warum IGRP RIP überlegen war

IGRP führte eine komplexere Metrikberechnung ein, die über die einfache Hop-Zählung hinausging. So wurden nicht nur die Anzahl der Router, sondern auch Qualitätsparameter der Verbindung in die Routingentscheidung einbezogen:

- Bandbreite: langsame Verbindungen wurden benachteiligt

- Verzögerung (Delay): berücksichtigte Latenzzeiten

- Optional: Zuverlässigkeit (Reliability) und Auslastung (Load)

Diese gewichteten Parameter wurden mit einem Composite Metric Algorithmus verrechnet, was zu differenzierteren Entscheidungen führte – auch wenn die Formeln intern komplex waren.

In der Praxis bedeutete das: Verbindungen mit höherer Bandbreite und niedriger Latenz wurden bevorzugt – selbst wenn sie mehr Hops umfassten. Genau das, was RIP nicht leisten konnte.

RIP vs. IGRP im Vergleich

| Funktion | RIP | IGRP |

| Authentifizierung | ab RIPv2 | nicht vorhanden |

| Holddown-Timer | 180 Sekunden | 280 Sekunden |

| Infinity-Metrik | 16 | 4.294.967.295 |

| Metrik | Hop Count | Bandbreite / Verzögerung |

| Netzwerkmaske in Updates | nur v2 | nicht übermittelt |

| Routingklasse | classful | classful |

| Update-Intervall | 30 Sekunden | 90 Sekunden |

Warum IGRP heute nicht mehr verwendet wird

Trotz seiner Verbesserungen war IGRP ein rein klassenbasiertes Protokoll – das heißt: Es übertrug keine Subnetzmasken und konnte somit keine Variable Length Subnet Masking (VLSM) abbilden. Zudem fehlten viele moderne Funktionen wie Authentifizierung, Hierarchisierung oder IPv6-Unterstützung.

Cisco hat IGRP offiziell abgekündigt und durch das deutlich leistungsfähigere EIGRP ersetzt, dass viele Konzepte von IGRP übernimmt – aber auf einer stabileren, flexibleren und sichereren Basis.

Warum IGRP konzeptionell wichtig bleibt

Auch wenn IGRP heute nicht mehr in der Praxis anzutreffen ist, hilft es als didaktische Brücke beim Verständnis von EIGRP:

- Der Begriff Distance-Vector mit Verbesserungen trifft auf beide zu

- Die Metrikstruktur wurde nahezu unverändert übernommen

- Viele Designprinzipien – z.B. Periodic Updates, Split Horizon, Holddown Timer – haben hier ihre Wurzeln

Wer EIGRP wirklich verstehen möchte, sollte IGRP als dessen Genetisches Fundament betrachten.

EIGRP – Der hybride Nachfolger

Das Enhanced Interior Gateway Routing Protocol (EIGRP) wurde von Cisco entwickelt, um die funktionalen Grenzen von IGRP zu überwinden und ein leistungsfähiges, anpassungsfähiges Routingprotokoll für mittlere bis große Netzwerke bereitzustellen. Aufbauend auf den Prinzipien seines Vorgängers kombiniert EIGRP klassische Distance-Vector-Ansätze mit modernen Optimierungsmechanismen und gilt daher als hybrides Protokoll.

Ursprünglich ein proprietäres Verfahren, wurde EIGRP im Jahr 2013 durch Cisco als offenes Protokoll definiert, was den Einsatz auch in heterogenen Netzwerkumgebungen theoretisch ermöglicht – in der Praxis ist es jedoch weiterhin vor allem in Cisco-Infrastrukturen verbreitet.

Funktionen und Vorteile

EIGRP bietet im Vergleich zu RIP und IGRP zahlreiche Verbesserungen:

- Protokollunabhängig: Unterstützt sowohl IPv4 und IPv6

- Zuverlässiger Transport: Sendet Updates zuverlässig mit ACK und Wiederholmechanismen

- Teilaktualisierung: Nur bei Änderungen werden Routen per Multicast (224.0.0.10) angekündigt

- Effiziente Nachbarschaftserkennung: Über Hello-Pakete (Standardintervall: 5 Sekunden)

- Loopfreies Routing durch DUAL (Diffusing Update Algorithm)

Metrik und Berechnung

EIGRP bewertet Pfade anhand einer komplexen gewichteten Metrikfunktion, die auf mehreren Faktoren basiert:

- Bandbreite (niedrigste entlang des Pfades)

- Verzögerung (Delay) (aufsummiert)

- Optional: Last, Zuverlässigkeit (standardmäßig deaktiviert)

Formel

Auslastung und Zuverlässigkeit werden als 8-Bit-Skalenwerte von 1 (schlecht) bis 255 (optimal) codiert.

Die folgende reduzierte Version gilt bei standardmäßigen K-Werten (K₂ = K₄ = K₅ = 0), wie sie in typischen EIGRP-Konfigurationen verwendet wird:

EIGRP-K-Werte und Metrikgewichtung

Die EIGRP-Metrik basiert auf einer gewichteten Formel, die mehrere Netzwerkparameter berücksichtigen kann. Die Gewichtung erfolgt über sogenannte K-Werte:

| K-Wert | Parameter | Bedeutung | Standardwert |

| K1 | Bandwidth | Maximale Bandbreite entlang des Pfads | 1 |

| K2 | Load | Aktuelle Auslastung | 0 |

| K3 | Delay | Summierte Verzögerung | 1 |

| K4 | Reliability | Verbindungszuverlässigkeit | 0 |

| K5 | MTU | Maximale Paketgröße (nur indirekt) | 0 |

Standardmäßig werden nur K1 (Bandwidth) und K3 (Delay) berücksichtigt. Die übrigen K-Werte sind deaktiviert, weil sie instabil oder unvorhersehbar sind (z.B. Load = momentane Auslastung → schwankend).

Achtung: Werden manuell andere K-Werte gesetzt, müssen sie netzweit einheitlich sein – sonst schlagen Adjazenzversuche fehl. Nur Router mit identischen K-Werten können EIGRP-Nachbarn werden.

DUAL – Loopfreies Routing mit System

Herzstück von EIGRP ist der DUAL-Algorithmus (Diffusing Update Algorithm). Er sorgt dafür, dass Routingentscheidungen stabil und ohne Schleifen getroffen werden. Dabei unterscheidet EIGRP zwischen:

- Successor: Der Pfad mit den geringsten Gesamtkosten (Feasible Distance)

- Feasible Successor: Backup-Pfade, die bestimmte Bedingungen erfüllen

Feasibility Requirement

„Wenn ich den Pfad eines Nachbarn verwende, dessen Angekündigte Distanz (AD) kleiner ist, als meine derzeitige Realisierbare Distanz (FD), kann dies keine Routingschleife verursachen!“

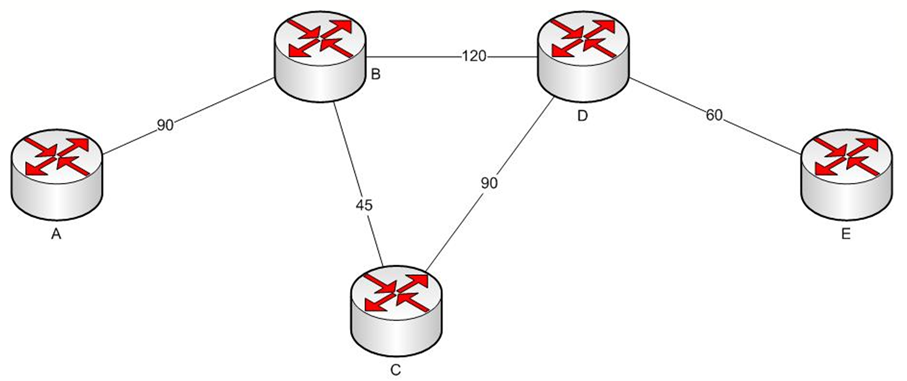

Beispiel: DUAL im praktischen Einsatz

Im folgenden Szenario sucht Router B den besten Pfad zu einem Zielnetzwerk hinter Router E.

Auswertung im Beispiel:

| Pfad | FD | AD | Bewertung |

| B → D → E | 180 | 60 | Successor |

| B → C → D → E | 195 | 150 | Feasible Successor |

| B → A → ??? | >180 | 270 (fiktiv) | verworfen – AD > FD |

- Successor wird der Pfad mit der niedrigsten Feasible Distance.

- Pfade mit AD < FD gelten als Feasible Successors – sie dürfen bei Ausfall sofort aktiviert werden.

- Der Pfad über Router A erfüllt das Feasibility Requirement nicht und wird nicht akzeptiert, da er potentiell über B zurückführen könnte – was eine Routing-Schleife verursachen würde.

DUAL schützt damit aktiv vor Instabilitäten im Netzwerk – ein entscheidender Vorteil gegenüber RIP.

EIGRP-Pakettypen im Überblick

| Pakettyp | Funktion |

| Hello | Aufbau und Erhalt von Nachbarschaften |

| Update | Routenankündigung bei Änderungen |

| ACK | Bestätigung von Update-Paketen |

| Query | Anfrage an Nachbarn bei Pfadverlust |

| Reply | Antwort auf Query zur Bestimmung neuer Pfade |

Prüfungsbezug (CCNA)

- Grundverständnis von DUAL, FD, AD, Successor, Feasible Successor

- Routingverhalten analysieren können

- CLI-Befehle:

show ip eigrp topology

show ip eigrp neighbors

show ip route

OSPF – Das Link-State-Protokoll

Open Shortest Path First (OSPF) ist ein standardisiertes, klassenloses Interior Gateway Protocol (IGP) und eines der leistungsfähigsten dynamischen Routingprotokolle im Enterprise-Bereich. Es basiert auf dem Link-State-Prinzip, bei dem alle Router innerhalb eines logischen Bereichs (Area) die komplette Netzwerktopologie kennen – nicht nur ihre direkten Nachbarn.

Dieses differenzierte Wissen erlaubt OSPF eine schnelle und kontrollierte Konvergenz sowie präzise Pfadwahl – und macht es damit zur idealen Lösung für skalierbare, stabilitätskritische Infrastrukturen.

Funktionsprinzip: Link-State statt Hop-Zählung

Im Gegensatz zu RIP oder EIGRP, die auf Distanzinformationen von Nachbarn vertrauen, ermittelt OSPF aktiv ein vollständiges Bild des Netzwerks. Jeder Router sammelt über sogenannte Link-State Advertisements (LSAs) Informationen über direkt verbundene Netze und Nachbarn.

Diese Daten fließen in die Link-State Database (LSDB) ein – eine synchronisierte Topologie-Karte pro Area. Mithilfe des Shortest Path First (SPF)-Algorithmus (Dijkstra) berechnet der Router daraus den optimalen Pfad zu jedem erreichbaren Netz. Dabei entsteht ein vollständiger kürzester Pfad-Baum – aus Sicht des jeweiligen Routers.

OSPF basiert nicht auf Gerüchten, sondern auf Konsens – jeder Router kennt die komplette Karte seiner Area.

OSPF-Metrik: Pfadkosten statt Hops

OSPF verwendet Kosten (Cost) als Metrik – eine einfache, aber leistungsfähige Bewertungsgröße, die auf der verfügbaren Bandbreite eines Interfaces basiert:

Das bedeutet: schnellere Verbindungen ergeben geringere Kosten – ein entscheidender Vorteil gegenüber RIP, wo nur die Anzahl der Router zählt.

Ein paar Beispiele

| Interface-Bandbreite | Standard-Cost |

| 10 Mbit/s | 10 |

| 100 Mbit/s | 1 |

| 1 Gbit/s oder mehr | 1 (Grenzwert) |

Problem: Gigabit gleich Gigabit?

Da die Referenzbandbreite in OSPF standardmäßig bei 100 Mbit/s liegt, unterscheiden sich Verbindungen mit 1 Gbit/s oder 10 Gbit/s nicht mehr in ihrer Metrik – beide erhalten Kosten = 1. Das kann zu suboptimalen Pfadentscheidungen führen, insbesondere in Multi-Gigabit-Infrastrukturen.

Empfohlene Praxis: Anpassen der Referenzbandbreite je nach Netzdesign:

router ospf 1 auto-cost reference-bandwidth 10000 ! für 10 Gbit/s

Manuelle Steuerung

Für spezielle Anforderungen können Kosten auch direkt am Interface vergeben werden:

interface GigabitEthernet 0/1 ip ospf cost 5

So lassen sich z.B. redundante Pfade unterschiedlich priorisieren oder bestimmte Strecken gezielt bevorzugen.

OSPF-Area-Konzept: Struktur für Skalierbarkeit

Ein zentrales Designprinzip von OSPF ist die logische Gliederung des Netzwerks in Areas. Jede Area bildet eine eigenständige Topologieeinheit mit eigener LSDB und separatem SPF-Baum. Das hat mehrere Vorteile:

- Begrenzte LSA-Flutungen auf Bereichsebene

- Klare Trennung von Fehlerdomänen

- Reduziert Rechenlast und Speicherbedarf pro Router

- Vereinfachte Netzstruktur durch Hierarchie

Area 0 – Die Backbone-Area

Die Backbone Area (Area 0) ist das Herzstück jeder OSPF-Domäne. Sie verbindet alle anderen Areas miteinander – direkt oder logisch. Der OSPF-Standard schreibt vor:

- Alle Non-Backbone-Areas müssen an Area 0 angrenzen

- Inter-Area-Routing muss über Area 0 erfolgen

- Area Border Router (ABR) vermitteln zwischen Backbone und peripheren Areas

Man kann sich Area 0 wie das Rückgrat eines Netzwerks vorstellen – ohne sie bricht der Verkehr zwischen den Gliedern zusammen.

Wenn keine physische Verbindung zur Area 0 besteht, können sogenannte virtuelle Links konfiguriert werden – als logische Brücke über eine Transit-Area. In der Praxis gelten sie allerdings als Notlösung, da sie Stabilität und Übersichtlichkeit beeinträchtigen.

Weitere Area-Typen im Überblick

| Typ | Eigenschaften |

| Standard Area | Volle Topologieinformationen, LSAs Typ 1–5 erlaubt |

| Stub Area | Unterdrückt externe Routen (LSA Typ 5), nutzt Default-Route |

| Totally Stubby | Unterdrückt zusätzlich Inter-Area-Routen (Typ 3), nur Default-Route |

| NSSA | Wie Stub, erlaubt aber ASBR-Funktion mit LSA-Typ 7 |

Diese Typen werden gezielt eingesetzt, um Routingtabellen klein zu halten – besonders in Außenstellen oder netzfernen Bereichen mit wenig Komplexität.

CCNA-Relevanz: In der CCNA-Prüfung wird OSPF fast ausschließlich im Single-Area-Modus innerhalb von Area 0 behandelt. Mehrere Areas und Sonderformen sind eher Thema in CCNP oder der praktischen Netzwerkplanung.

Virtuelle Links und Transit-Areas

Nach dem OSPF-Standard muss jede Area direkt oder logisch an die Backbone-Area (Area 0) angeschlossen sein. Ist dies nicht der Fall, kann mit einem sogenannten virtuellen Link eine logische Verbindung hergestellt werden – vermittelt über eine Transit-Area, die sowohl zur Backbone-Area als auch zur isolierten Area eine Verbindung besitzt.

- Virtuelle Links werden zwischen zwei ABRs konfiguriert, die eine gemeinsame Transit-Area teilen.

- Sie sind technisch funktional, aber nur als Design-Notlösung zu betrachten, da sie Debugging und Stabilität erschweren.

- Moderne Netzarchitekturen sollten daher direkte Area-0-Verbindungen bevorzugen.

Konfigurationshinweis:

In Cisco IOS wird ein virtueller Link wie folgt eingerichtet:

area <transit-area-id> virtual-link <router-id des ABR>

LSA-Typen – Die Informationsbausteine von OSPF

OSPF strukturiert Routinginformationen in LSAs (Link-State Advertisements). Jeder LSA-Typ übermittelt einen bestimmten Ausschnitt der Netzwerkinformation – vom direkten Nachbarn bis hin zu externen Routen.

Hier eine Übersicht der wichtigsten LSA-Typen (für OSPFv2):

| LSA-Typ | Bedeutung | Beschreibung |

| 1 | Router-LSA | Infos über direkt verbundene Links eines Routers (nur innerhalb Area) |

| 2 | Network-LSA | Infos über alle Router in einem Transitnetz (von DR erzeugt) |

| 3 | Summary-LSA | Routing-Infos zwischen Areas (von ABRs erzeugt) |

| 4 | ASBR-Summary-LSA | Weiterleitung zu ASBRs (zwischen Areas) |

| 5 | External-LSA | Routen außerhalb der OSPF-Domäne (z.B. BGP) |

| 7 | NSSA External LSA | Ähnlich wie Typ 5, aber in NSSAs erlaubt |

Die LSA-Typen 1–5 sind für Standard-OSPF-Designs relevant, Typ 7 nur in Not-So-Stubby Areas (NSSA).

LSAs werden über den LSDB (Link-State Database) gesammelt, von SPF verarbeitet und nur innerhalb der jeweiligen Area synchronisiert. Das Area-Konzept begrenzt also auch die Reichweite dieser Informationen – ein bewusstes Designmerkmal zur Optimierung von Skalierung und Stabilität.

DR und BDR – Effizienz im Broadcast-Segment

In Netzwerken mit mehreren Routern auf einem gemeinsamen Medium (z.B. Ethernet) wäre ein vollständiger Link-State-Austausch zwischen allen Teilnehmern ineffizient. Um dies zu vermeiden, setzt OSPF auf die Rollen:

- Designated Router (DR): zentraler Knoten für LSA-Verteilung

- Backup Designated Router (BDR): übernimmt im Fehlerfall

- Alle anderen Router (DROTHER) bauen Nachbarschaften nur mit DR/BDR auf

Die Auswahl von DR und BDR erfolgt anhand einer Priorität (konfigurierbar) oder, falls gleich, über die höchste Router-ID.

Multicast statt Broadcast

Die Kommunikation erfolgt dabei nicht per klassischem Broadcast, sondern über dedizierte Multicast-Adressen:

| Zweck | IPv4-Multicast-Adresse |

| DR/BDR-Kommunikation | 224.0.0.6 |

| Kommunikation mit allen OSPF-Routern | 224.0.0.5 |

So erreichen z.B. Hello-Pakete alle OSPF-fähigen Router im Segment (224.0.0.5), während LSA-Updates gezielt an den DR (224.0.0.6) gesendet werden. Dieses Mechanismus reduziert die Netzlast erheblich – insbesondere bei häufigen Zustandsänderungen.

Loopback-Interface als stabile ID

Die Router-ID ist ein zentrales Element in OSPF – u.a. für DR/BDR-Wahl, LSA-Kennung und Topologiezuordnung. Sie wird in folgender Reihenfolge bestimmt:

- Manuell gesetzte Router-ID

- Höchste IP-Adresse eines aktiven Loopback-Interfaces

- Höchste IP-Adresse eines aktiven Interfaces

Empfohlene Praxis: Ein dediziertes Loopback-Interface konfigurieren – so bleibt die Router-ID unabhängig vom physischen Interface-Status konsistent und sorgt für einheitliche OSPF-Identität.

Exkurs: OSPF vs. BGP – Warum sie sich nicht ersetzen

Auf den ersten Blick erfüllen OSPF und BGP denselben Zweck: Sie berechnen Pfade für IP-Routing. Doch bei genauerem Hinsehen wird deutlich: Sie operieren auf unterschiedlichen Ebenen, verfolgen unterschiedliche Ziele und basieren auf komplett verschiedenen Grundprinzipien.

Unterschiedliche Perspektiven auf Routing

| Kriterium | OSPF | BGP |

| Routingtyp | Interior Gateway Protocol (IGP) | Exterior Gateway Protocol (EGP) |

| Einsatzbereich | Innerhalb eines autonomen Systems (AS) | Zwischen autonomen Systemen (Inter-Domain-Routing) |

| Topologieverständnis | Volles Wissen über die Netzstruktur | Keine Kenntnis der Topologie – nur Pfadinformationen |

| Pfadbewertung | Metrik (Kosten) auf Basis von Bandbreite | Policy-gesteuerte Entscheidung anhand von Attributen |

| Zielsetzung | Effizienz, Konvergenz, Redundanz | Kontrolle, Stabilität, Skalierbarkeit, Richtlinien |

| Nachbarschaften | automatisch via Hello | manuell definiert (neighbor) |

| Konvergenzverhalten | schnell | konservativ/langsam (bewusst stabilitätsorientiert) |

Technische Trennung der Aufgaben

OSPF ist dafür optimiert, schnell und dynamisch auf Änderungen innerhalb eines Netzwerks zu reagieren. Durch den SPF-Algorithmus und vollständige Topologiekenntnis kann OSPF zügig neue Pfade berechnen, wenn z.Ich finde B. ein Link oder Router ausfällt.

BGP hingegen ist bewusst konservativ ausgelegt: Routing-Entscheidungen ändern sich nicht bei jeder kleinen Störung. Stattdessen werden stabile, kontrollierte Pfade auf Basis von politischen Vorgaben (Policies) und Pfadattributen gewählt.

Beispiel:

Ein Unternehmen mit zwei Provider-Anbindungen möchte entscheiden, welche Dienste über welchen Provider laufen – etwa Webzugriff über Provider A, Mailverkehr über Provider B. BGP ermöglicht diese feingranulare Steuerung auf Pfadebene – OSPF nicht.

BGP ergänzt OSPF – nicht umgekehrt

Ein häufiger Fehler in Netzarchitektur-Diskussionen ist die Annahme, dass man BGP als „besseres OSPF“ oder „leistungsfähigeres Routingprotokoll“ einsetzen könne. In Wahrheit ergänzen sich beide Protokolle, indem sie komplementäre Aufgaben übernehmen:

- OSPF kümmert sich um die optimale Verteilung von Routen innerhalb eines AS, z.B. in einem Unternehmensnetz oder Rechenzentrum.

- BGP regelt, welche Routen ein AS nach außen bekannt gibt, welche es annimmt und wie externe Pfade intern verteilt werden sollen.

In großen Netzwerken existieren beide Systeme nebeneinander – BGP für Inter-Domain-Routing, OSPF (oder EIGRP/IS-IS) als IGP für die interne Pfadverteilung.

Sicherheits- und Kontrollaspekt

Ein weiterer Unterschied ist die Rollenverteilung in der Netzsicherheit:

- OSPF vertraut auf den Netzwerkadministrator, der das Design bestimmt – es gibt keine umfassenden Sicherheitsrichtlinien für Pfade.

- BGP bietet gezielte Kontrolle, z.B. durch Route-Filtering, Community-Werte, Local Preference und MED – und erlaubt damit z. auch die gezielte Zurückweisung bestimmter Routen.

Im Kontext von Internet-Routing ist diese Kontrolle zwingend notwendig – ein BGP-Fehlkonfiguration kann globale Auswirkungen haben (Stichwort: BGP Hijacking).

Fazit

OSPF und BGP sind keine konkurrierenden Protokolle, sondern spezialisierte Werkzeuge mit klar abgegrenzten Aufgaben:

- Wer nur eines von beiden einsetzt, betreibt entweder ein rein internes Netz (OSPF) – oder überlässt Routingentscheidungen externen Providern (BGP-only, riskant).

- Wer beide kombiniert, kann sein Netzwerk intern effizient und extern kontrolliert betreiben – die Grundlage für moderne Multi-Homing-, Cloud- und ISP-Strukturen.

Die Kunst besteht nicht darin, das beste Protokoll zu wählen – sondern das richtige Werkzeug an der richtigen Stelle einzusetzen.

BGP – Das Protokoll des Internets

Das Border Gateway Protocol (BGP) ist das zentrale Routingprotokoll im globalen Internet. Es ermöglicht den Austausch von Routinginformationen zwischen autonomen Systemen (AS) – also zwischen Netzwerken, die unabhängig voneinander verwaltet werden. BGP ist damit das einzige heute eingesetzte Exterior Gateway Protocol (EGP) und maßgeblich für das Funktionieren der globalen IP-Kommunikation.

Innen vs. Außen – iBGP und eBGP

Auch wenn BGP häufig als externes Protokoll bezeichnet wird, unterscheidet man zwischen:

- eBGP (External BGP): Routing zwischen verschiedenen autonomen Systemen – z.B. zwischen einem ISP und einem Unternehmen.

- iBGP (Internal BGP): Routing innerhalb eines AS – etwa zwischen Standorten eines global agierenden Providers.

Beide Varianten verwenden das gleiche Protokoll, unterscheiden sich aber in Konventionen und Weitergabe-Regeln. Während eBGP direkte Nachbarschaften bevorzugt, verlangt iBGP häufig den Einsatz zusätzlicher Mechanismen wie Full Mesh oder Route Reflectors.

Im CCNA-Kontext liegt der Fokus auf eBGP – also dem Routing zwischen eigenständigen Netzwerken.

Pfadvektor statt Link-State

Im Unterschied zu OSPF, das auf Topologieinformationen basiert, nutzt BGP ein Pfadvektor-Prinzip. Jede Route enthält:

- eine Zielnetzwerkadresse

- den Pfad, über den sie erreicht wird (dargestellt durch AS-Nummern)

- verschiedene Attributwerte, die die Entscheidung über den besten Pfad steuern

Der BGP-Router wählt nicht automatisch den kürzesten Weg, sondern den am besten bewerteten – gemäß konfigurierter Routing-Policies.

Entscheidungsprozess: Best Path Selection

BGP verwendet eine Prioritätenliste, um bei mehreren verfügbaren Routen die beste zu bestimmen. Die wichtigsten Kriterien (in Reihenfolge der Auswertung):

- Highest Local Preference (iBGP-interne Steuerung)

- Shortest AS Path (wenigste Autonomous Systems)

- Lowest Origin Type (IGP < EGP < Unknown)

- Lowest MED (Multi Exit Discriminator) – bei mehreren Übergängen

- eBGP wird iBGP vorgezogen

- Nächster IGP-Nachbar (Lowest IGP Metric to BGP next hop)

- Lowest Router-ID

Wichtig: BGP nutzt keine Metrik im klassischen Sinne wie OSPF oder EIGRP. Entscheidungen werden Policy-basiert getroffen – nicht automatisch optimiert.

Praxisbeispiel: Wie BGP das beste Ziel auswählt

Das Unternehmen AS 65001 betreibt eine eigene Netzwerkstruktur mit drei Upstream-Anbindungen zu externen Internetprovidern. Es möchte das externe Zielnetz 203.0.113.0/24 erreichen – ein Netz, das öffentlich im Internet geroutet wird und unter der Verantwortung von AS 64501 steht.

Dieses Präfix 203.0.113.0/24 wird von AS 64501 ins BGP eingespeist – es ist damit der sogenannte Origin-AS für dieses Netz. Alle anderen Autonomous Systems (AS), die das Netz weiterverbreiten, fügen ihre AS-Nummer vorn in den AS Path ein, sodass eine vollständige Reiseroute entsteht.

Drei erreichbare Pfade zum Zielnetz 203.0.113.0/24

AS 65001 erhält über seine drei eBGP-Nachbarn jeweils eine Route zum Zielnetz – aber mit unterschiedlichen Eigenschaften:

|

Nachbar |

AS Path |

Local Pref |

MED |

IGP Cost to Next Hop |

Kommentar |

|

ISP A |

65002 64501 |

100 |

50 |

20 |

Standardweg mit Transit über AS 65002 |

|

ISP B |

64501 |

200 |

100 |

40 |

Direktverbindung zum Origin-AS |

|

ISP C |

65003 65004 64501 |

100 |

30 |

10 |

Technisch nah am Next Hop, aber längerer AS Pfad |

Alle drei Routen zeigen letztlich auf das gleiche Präfix 203.0.113.0/24 im AS 64501, doch die jeweiligen AS-Pfade und Attribute unterscheiden sich. Die Local Preference legt fest, wie stark eine eingehende Route innerhalb eines AS bevorzugt wird. Der Multi Exit Discriminator (MED) gibt vor, welche Route bei mehreren möglichen Pfaden zum Ziel präferiert werden soll.

BGP-Entscheidung: Schritt für Schritt

- Local Preference wird zuerst geprüft:

ISP B hat den höchsten Wert (200) → Vorzugsroute - Alle weiteren Kriterien werden nicht mehr geprüft, weil die Entscheidung schon gefallen ist.

Hätte es keine Local Preference gegeben, wären folgende Kriterien relevant gewesen:

- AS Path:

ISP B hat den kürzesten Pfad (1 AS-Hop zum Origin-AS) - MED:

ISP C bietet den niedrigsten Wert (30) → aber nur relevant, wenn alle Routen vom gleichen AS stammen (hier: nicht der Fall) - IGP-Cost to NextHop:

ISP C wäre am „nächsten dran“ (Distanz = 1) – aber dieses Kriterium wird in der Entscheidungsliste zuletzt berücksichtigt

Warum das sinnvoll ist

BGP ermöglicht die bewusste Bevorzugung von Pfaden auf Basis unternehmerischer, wirtschaftlicher oder sicherheitstechnischer Überlegungen. In unserem Beispiel könnte ISP B z. B. ein Premium-Vertrag mit garantierter Bandbreite oder SLA sein – diese Entscheidung kann technisch bewusst gegen die kürzeste Route getroffen werden.

BGP-Nachbarschaften: manuell und verbindlich

BGP bildet keine Nachbarschaften automatisch, sondern erfordert eine explizite Konfiguration der Peering-Partner:

router bgp 65001

neighbor 192.0.2.2 remote-as 65002

Beide Seiten müssen ihre gegenseitige AS-Nummer kennen und korrekt konfigurieren. Nach dem Verbindungsaufbau tauschen sie nur inkrementelle Updates aus – ideal für große Netze mit stabilen Routen.

AS-Nummern und das Internet

Jedes eigenständige BGP-Netzwerk benötigt eine eindeutige AS-Nummer (Autonomous System Number). Diese werden zentral vergeben:

- AS 1–64511: öffentlich vergebene AS-Nummern

- AS 64512–65534: privat nutzbar (ähnlich RFC1918 bei IP-Adressen)

- AS 23456: spezielle Übergangskennung (4-Byte-Kompatibilität)

BGP in der Praxis: Mehr als Internetrouting

BGP wird nicht nur im klassischen Internet-Backbone eingesetzt, sondern zunehmend auch in Enterprise- und Cloud-Umgebungen, etwa für:

- Multi-Homing – Anbindung an mehrere Provider

- Standortvernetzung mit dynamischer Redundanz

- Cloud-Routing (z.B. AWS, Azure, GCP)

- SD-WAN-Architekturen mit Policy Control

Dank seiner Policy-basierten Steuerung ist BGP ein strategisches Steuerungswerkzeug für Verkehrskontrolle über AS-Grenzen hinweg – nicht nur ein Routingprotokoll.

IGP und BGP – Next Hop Erreichbarkeit sicherstellen

Ein häufig übersehener Aspekt in BGP-Umgebungen ist, dass BGP selbst keine Mechanismen zur Next-Hop-Erreichbarkeit bietet. Stattdessen wird diese Aufgabe an ein internes Routingprotokoll (IGP) wie OSPF oder EIGRP delegiert.

BGP fragt nicht: „Komme ich da hin?“

Sondern es sagt: „Hier ist der Next Hop – frag Dein IGP, wie Du ihn erreichst.“

Wichtig:

- BGP-Routen werden nur dann in die Routingtabelle übernommen, wenn der Next Hop über das IGP erreichbar

- Typischerweise wird in iBGP-Umgebungen daher der Befehl next-hop-self eingesetzt, damit der lokale BGP-Router selbst als nächster Hop auftritt – und das IGP ihn kennt.

Beispielkonfiguration

router bgp 65001

neighbor 10.1.1.2 remote-as 65002

neighbor 10.1.1.2 next-hop-self

Prüfungsbezug (CCNA)

- Grundverständnis von BGP als EGP

- Rolle von AS-Nummern und AS Path

- Manuelle Konfiguration von eBGP-Peers

- Unterschied iBGP vs. eBGP

- Verständnis des Best-Path-Entscheidungsprozesses

Weiterführende Themen wie Route Maps, Communities oder Path Filtering sind prüfungsrelevant ab CCNP – können aber für komplexe Szenarien im Berufsalltag entscheidend sein.

Exkurs: Als YouTube für Stunden aus dem Internet verschwand – BGP-Hijacking durch Pakistan

Am 24. Februar 2008 war YouTube in weiten Teilen der Welt stundenlang unerreichbar – nicht durch einen Hack, sondern durch eine fehlerhafte (oder vorsätzlich manipulierte) BGP-Route. Verantwortlich war Pakistan Telecom. Ziel war es ursprünglich, den Zugang zu YouTube innerhalb Pakistans zu blockieren, basierend auf einer Regierungsanordnung.

Doch durch eine fehlerhafte BGP-Ankündigung passierte Folgendes:

- Pakistan Telecom kündigte das YouTube-Präfix

208.65.153.0/24global an – mit sich selbst als angeblich bestmöglichen Pfad. - Viele globale Provider übernahmen diese Route, da sie spezifischer war als Googles regulär angekündigte Routen (

208.65.152.0/22). - Dadurch wurden weltweit Anfragen an YouTube fehlgeleitet – in Netze, die keine Verbindung zum Google-Backbone hatten.

- Der Traffic landete bei Pakistan Telecom, überlastete die Infrastruktur – und YouTube war für viele Nutzer:innen weltweit offline.

Was zeigt dieses Beispiel?

- BGP basiert auf Vertrauen – nicht auf Validierung. Jeder AS kann prinzipiell beliebige Präfixe ankündigen.

- Es gibt keine integrierte Authentifizierung, ob ein AS tatsächlich Besitzer einer IP-Range ist.

- Nur durch schnelle Reaktion anderer Provider (z.B. Level 3, AT&T) konnte die falsche Route zurückgezogen werden.

Was ist daraus geworden?

Das Ereignis führte zur beschleunigten Entwicklung von BGP-Sicherheitsmaßnahmen wie:

- BGP Monitoring Tools: wie RIPE RIS oder BGPMon zur Frühwarnung

- Route Filtering und Prefix Validation: z. B. durch IRR-Datenbanken und Route Servers

- RPKI (Resource Public Key Infrastructure): Digitale Signaturen für IP-Präfixe

Fazit

Der Vorfall ist ein Paradebeispiel für die Schwächen von BGP in seiner ursprünglichen Form – und unterstreicht, wie wichtig Routing-Sicherheit, Transparenz und Filtermechanismen in der heutigen Netzarchitektur sind.

Zusammenfassung / Prüfungsrelevanz

Routingprotokolle sind das Rückgrat jeder IP-basierten Netzwerkinfrastruktur. Sie sorgen dafür, dass Pakete zuverlässig und effizient von einem Netzbereich in einen anderen gelangen – und sie tun dies auf sehr unterschiedliche Weise.

Überblick: IGP vs. EGP

- Interior Gateway Protocols (IGP) wie RIP, EIGRP und OSPF kommen innerhalb eines autonomen Systems (AS) zum Einsatz. Sie sind für die interne Pfadwahl zuständig und optimieren Konvergenz, Stabilität und Ressourcenverbrauch.

- Exterior Gateway Protocols (EGP), allen voran BGP, sind für die Kommunikation zwischen autonomen Systemen zuständig. Sie bilden die Grundlage des weltweiten Internets und nutzen ein richtlinienbasiertes, politisch motiviertes Routing.

Protokollvergleich: Eigenschaften und Einsatzszenarien

|

Protokoll |

Protokolltyp |

Konvergenz |

Metrik |

Skalierbarkeit |

Komplexität |

|

BGP |

EGP / Path-Vector |

langsam (bewusst) |

AS-Pfad, Local Pref, MED, … |

sehr hoch |

sehr hoch |

|

EIGRP |

IGP / Advanced Distance Vector |

schnell |

Bandbreite, Verzögerung u.a. |

mittel |

mittel |

|

OSPF |

IGP / Link-State |

sehr schnell |

Pfadkosten (Cost) |

hoch |

hoch |

|

RIP |

IGP / Distance Vector |

langsam |

Hop Count |

gering |

niedrig |

Prüfungsbezug (CCNA)

- BGP: Nur Grundlagen – insbesondere der Unterschied zwischen IGP und EGP, sowie das Verständnis für AS-Pfade, Prefix-Announce und die Idee der Policy Control.

- EIGRP: Grundlegende Konzepte, Metrik, DUAL und Nachbarschaftsbildung; Konfiguration eher im Überblick.

- OSPF (Single Area): zentraler Bestandteil der CCNA-Prüfung – Verständnis von SPF, DR/BDR, LSAs, Metric und Area 0 ist essenziell.

- RIP: wird behandelt, aber vor allem historisch und zur Abgrenzung.

Best Practices

- BGP ist Pflicht bei Internetanbindungen, Multi-Homing, Carrier-Verbindungen oder beim Betrieb großer Rechenzentren.

- EIGRP ist nach wie vor beliebt in Cisco-zentrierten Umgebungen, insbesondere bei hybriden Architekturen.

- OSPF wird in produktiven Umgebungen häufig als Standard-IGP verwendet – besonders in heterogenen Netzlandschaften.

Exkurs: Der network-Befehl in Cisco IOS – Mehr als nur Netze anmelden

In Cisco IOS hat der Befehl network im Kontext eines Routingprotokolls eine doppelte Bedeutung:

- Er aktiviert das Routingprotokoll auf Schnittstellen, deren IP-Adressen mit der Angabe im network-Befehl übereinstimmen.

- Er meldet diese Netzwerke zur Verteilung über das Routingprotokoll an.

Das heißt: network steuert sowohl, wo Hello-Pakete versendet/empfangen werden, als auch, welche Netze beworben werden.

Beispiel (OSPF):

router ospf 1 network 192.168.1.0 0.0.0.255 area 0

Ergebnis:

- OSPF wird auf allen Schnittstellen mit IP-Adressen im Bereich 192.168.1.x aktiviert

- Das Netzwerk 192.168.1.0/24 wird ins OSPF-Routing aufgenommen

passive-interface – Routing ja, Hello nein

Oft möchte man ein Netzwerk ins Routing aufnehmen, aber nicht aktiv mit Nachbarn kommunizieren – z.B. bei Loopback-Interfaces oder Endkundensegmenten. Hier kommt der Befehl passive-interface ins Spiel:

Funktion:

- Verhindert den Versand und Empfang von Routing-Protokoll-Paketen (z.B. Hello bei OSPF oder RIP)

- Routinginformationen des Interface bleiben erhalten – sie werden trotzdem in Routing-Updates aufgenommen

Beispiel:

router ospf 1 passive-interface Loopback 0

Loopback 0 wird in OSPF bekannt gemacht, aber es wird keine Adjazenz darüber aufgebaut (z.B. bei einer Management-IP sinnvoll).

Best Practice

- Bei Loopbacks: Immer passive-interface

- Bei Zielnetzen ohne direkte Nachbarn: ebenfalls sinnvoll

- Für dynamische Nachbarschaften (z. B. OSPF auf Ethernet): network ohne passive-interface

- Alternativ:

passive-interface default no passive-interface GigabitEthernet 0/1

→ Blockiert zunächst alles – erlaubt gezielt bestimmte Interfaces

Cisco-Konfigurationsbeispiele – Basis für Routingprotokolle in der Praxis

Die folgenden Konfigurationsbeispiele zeigen typische Implementierungen der wichtigsten Routingprotokolle im Cisco-Umfeld – praxisnah, prüfungsrelevant und kommentiert. Sie orientieren sich am CLI-Workflow in Cisco IOS, wie er im CCNA erwartet wird.

Vom User Mode zur persistenten Konfiguration

Damit Routingprotokolle aktiv werden, müssen sie im sogenannten globalen Konfigurationsmodus eingerichtet werden. Dieser wird über folgende Schritte erreicht:

Änderungen speichern – sonst sind sie nach dem Reboot weg

Standardmäßig werden Konfigurationsänderungen in der Running-Config (RAM) gespeichert. Damit diese auch nach einem Neustart erhalten bleiben, muss die Konfiguration in die Startup-Config (NVRAM) geschrieben werden:

oder detaillierter:

Hinweis für CCNA-Prüfung und Praxis

- Jeder

network-Befehl aktiviert das Routingprotokoll auf passenden Interfaces. - Die Konfiguration ist gerätebasiert – jede Instanz muss lokal eingerichtet werden.

- Auch passive Interfaces und manuelle Metrikwerte sind prüfungsrelevant.

- Für Troubleshooting sollte man

show– unddebug-Befehle beherrschen.

BGP – Grundkonfiguration mit Local Preference

route-map SETLP permit 10

set local-preference 200

exit

router bgp 65001

neighbor 192.0.2.2 remote-as 65002

neighbor 192.0.2.2 route-map SETLP in

exit

Erklärung:

- Route-Map setzt Local Preference auf eingehende Routen

- Wird im AS 65001 als bevorzugter Pfad gewertet

BGP – Next-Hop-Self bei iBGP

router bgp 65001

neighbor 10.1.1.2 remote-as 65001

neighbor 10.1.1.2 next-hop-self

exit

Erklärung:

- Setzt lokalen Router als Next Hop für interne Weitergabe

EIGRP – Konfiguration und K-Werte

router eigrp 100

network 192.168.1.0 0.0.0.255

network 10.0.0.0 0.255.255.255

no auto-summary

metric weights 0 1 0 1 0 0

exit

Erklärung:

- no auto-summary: Deaktiviert automatische Klassenrouten

- metric weights: Aktiviert nur Bandbreite (K1) und Delay (K3)

EIGRP – Feasible Distance und Feasible Successor beobachten

show ip eigrp topology

Erklärung:

- Zeigt Nachfolger und Backuppfade mit deren Metrik

OSPF – Single Area / Loopback-ID / DR/BDR-Wahl

interface Loopback 0

ip address 1.1.1.1 255.255.255.255

exitrouter ospf 1

router-id 1.1.1.1

network 192.168.1.0 0.0.0.255 area 0

exit

Erklärung:

- Loopback wird als stabile Router-ID verwendet

- DR/BDR-Wahl erfolgt automatisch per Priorität und Router-ID

OSPF – Virtueller Link zur Area 0

router ospf 1

area 1 virtual-link 2.2.2.2

exit

Erklärung:

- Virtual Link über Area 1 zum Router mit ID 2.2.2.2 (anderer ABR)

RIP – Klassisches Distance-Vector-Routing

router rip

version 2

network 192.168.1.0

network 10.0.0.0

no auto-summary

exit

Erklärung:

- version 2: Aktiviert RIPv2 (CIDR, VLSM, Multicast)

- no auto-summary: Wichtig bei discontiguous networks

Verifikation und Troubleshooting

show ip routeshow ip protocols

show ip ospf neighbor

show ip bgp summary

debug ip ospf events

Erklärung:

- show ip route: Welche Route ist aktiv?

- show ip ospf neighbor: DR/BDR aktiv? Adjazenzen okay?

- debug ip ospf events: für Konvergenzanalysen